T.C.

SELÇUK ÜNİVERSİTESİ

SOSYAL BİLİMLER ENSTİTÜSÜ

SİBER UZAYIN NATO’NUN GÜVENLİK ANLAYIŞINA

ETKİSİ

ŞERİFE KARADAĞ

YÜKSEK LİSANS TEZİ

DANIŞMAN

Doç. Dr. NEZİR AKYEŞİLMEN

ÖNSÖZ / TEŞEKKÜR

Çalışma, günümüzün inkâr edilemez derecede önem kazanmış olan, hava, kara, deniz ve uzaydan sonra beşinci alan olarak kabul gören siber uzayı incelemektedir. Bu alanda birçok uluslararası aktörün etkin olduğunu bilerek, uluslararası arenada çok önemli bir yere sahip olan NATO kuruluşunun siber uzaydaki rolleri ve etkinliği üzerine çalışma yapılmıştır.

Çalışmanın ortaya çıkmasında bana çok destek olan, maddi, manevi yardımlarını esirgemeyen ve bana olan sonsuz güvenlerinden dolayı annem Nazmiye Karadağ’a ve babam Mustafa Karadağ’a teşekkür etmeyi bir borç bilirim. Çalışmamda en önemli desteği veren, 4 yıllık lisans ve 2 yıllık yüksek lisans eğitim hayatımda danışmanlığımı yapan saygıdeğer hocam Doç. Dr. Nezir Akyeşilmen’e teşekkürlerimi sunarım. Akademik açıdan bize tüm tecrübelerini sunmasının yanında, bir büyüğümüz olarak da her zaman yanımızda bulunmuş ve bizleri dinlemiş olan, her daim anlayış gösteren sevgilimi hocama minnettarım.

Öte yandan aldığım tüm lisans ve yüksek lisans derslerinde bana katkılarını sunan Selçuk Üniversitesi İİBF Uluslararası İlişkiler hocalarına ayrıca teşekkürlerimi sunarım. Son olarak bu süreçte benden desteklerini esirgemeyen arkadaşlarıma, yüksek lisans sınıf arkadaşlarıma ve beni destekleyen herkese çok teşekkür ediyorum.

Şerife KARADAĞ 2019

ÖZET

SİBER UZAYIN NATO’NUN GÜVENLİK ANLAYIŞINA ETKİSİ Soğuk Savaş sonrası bilgi ve iletişim ağlarında ve teknolojide yaşanan büyük gelişimler sonrasında karşımıza yeni bir alan çıkmaktadır. Bu alan fiziki dünyadan bağımsız olan, mekân ve zaman kavramına bağlı olmayan ve internete dair her şey olarak ifade edilebilen siber uzaydır. Fazlaca belirsizliklerle dolu bu alanda, tüm aktörler bir şekilde muhatap olmuş durumdadır. Birçok faydayı ve zararı içerisinde barındıran siber uzayda, devletler kendi başına rol alabildiği gibi ulusal ve uluslararası kuruluşlar da etkinlik sağlamaktadır. Bu organizatörlerden çok önemli bir yere sahip olan NATO, siber uzayda kendini ön plana çıkaracak şekilde etkinlik sağlamaya çalışmaktadır.

NATO’nun bir askeri savunma örgütü olarak kurulmasından sonra yeni bir tehdit alanı olarak da görülen siber alanda ülkelerin ortak savunmaya başvurması ve birlikte hareket etmesi durumu söz konusu olmuştur. NATO, üyelerini siber saldırılara karşı korumada kritik bir rol oynayabilmektedir. Özellikle bir İttifak olarak yaptığı çalışmalar, yayınladığı belgeler ve aldığı kararlarla, NATO’nun siber alandaki tehdit ve saldırılara karşı nasıl hareket ettiği ve ne derece etkin olduğu konusu çalışmanın konusunu oluşturmaktadır.

Anahtar Kelimeler: Siber Uzay, Siber Güvenlik, NATO, Ulusal Siber Güvenlik Stratejisi

ABSTRACT

THE EFFECT OF CYBERSPACE ON NATO’S SECURİTY UNDERSTANDİNG.

A new field emerges after the big developments in post- Cold War information and communication and technology. This field which is independent from physical world, not depending on time and place concept and is seen as everything linking to the internet is cyber space. In this area filled with too much uncertainty, all actors have been in some way involved. not only states participate by themselves but also national and international establishments contribute in cyber space including a lot of benefit and harm. NATO which has more important role than these organizers is trying to take participate the way highlight itself in cyber space.

After NATO was established as a military defence organization, it is discussed that countries are defending and moving all together in cyber space also is seen as a new threatening area. NATO can play a critical role in protecting its members against cyber attacks. The topic that how NATO acts against threats and attacks in cyber space and to what extend its active, especially with the actions taken as an alliance, published documents and decisions is forming the subject of study.

Keywords: Cyber Space, Cyber Security, NATO, National Cyber Security Strategy

İÇİNDEKİLER

Bilimsel Etik Sayfası ... i

Yüksek Lisans Tezi Kabul Formu ... ii

ÖNSÖZ / TEŞEKKÜR ... iii

ÖZET ... iv

ABSTRACT ... v

İÇİNDEKİLER ... vi

KISALTMALAR VE SİMGELER SAYFASI ... viii

TABLOLAR LİSTESİ ... x ŞEKİLLER LİSTESİ ... xi GİRİŞ ... 1 1. Araştırmanın Konusu ... 3 2. Amaç ... 3 3. Önem ... 4 4. Varsayımlar ... 4 5. Sınırlılıklar ... 5 6. Yöntem ... 5

BİRİNCİ BÖLÜM- SİBER İLE İLGİLİ KAVRAMLAR ... 7

1.1. Siber Uzay ... 7

1.2. Siber Saldırı ... 9

1.2.3. Siber Saldırı Türleri ... 10

1.3. Siber Tehdit ... 13

1.4. Siber Suç ... 16

1.5. Siber Terörizm ... 18

1.6. Siber Caydırıcılık ... 21

1.7. Siber İstihbarat ve Casusluk ... 24

1.8. Siber Savaş ... 27

İKİNCİ BÖLÜM- SİBER GÜVENLİK VE NATO... 31

2.1. Siber Güvenlik Tanımı ve Tarihçesi ... 31

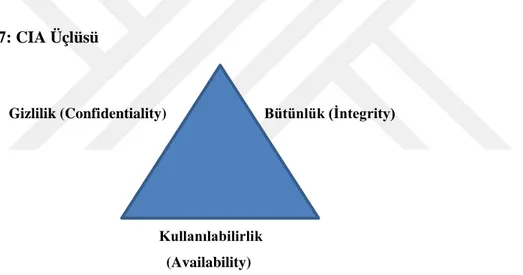

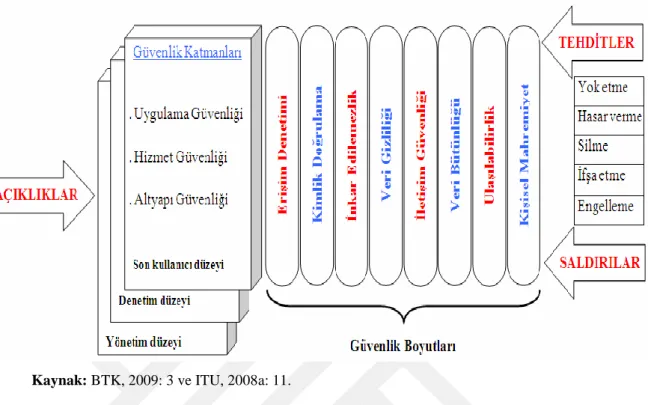

2.1.1. Siber Güvenlik Prensipleri ... 33

2.2. Siber Güvenlik Yaklaşımları ... 36

2.2.2. Risk Yönetimi Yaklaşımı ... 37

2.2.3. Caydırıcılık Yaklaşımı ... 38

2.2.4. Kamu Siber Güvenliği Yaklaşımı ... 38

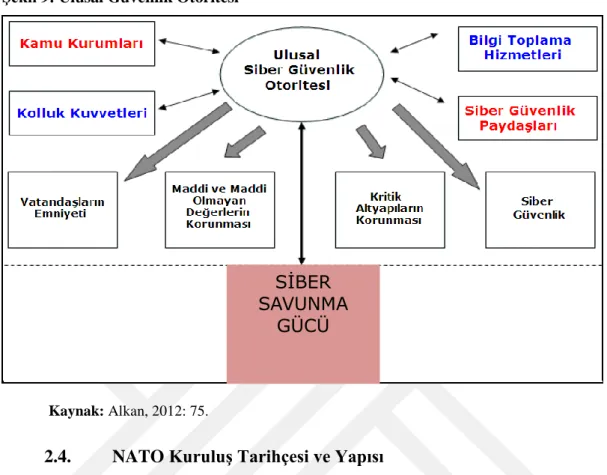

2.3. Siber Güvenlik Çalışmaları ve Savunma Mekanizmaları ... 38

2.4. NATO Kuruluş Tarihçesi ve Yapısı ... 41

2.5. NATO’nun Güvenlik Anlayışındaki Değişim ... 44

2.6. NATO’nun Güvenlik Anlayışına Etki Eden Kırılma Noktaları ... 46

2.6.1. Kosova Krizi (1999) ... 46

2.6.2. Estonya Siber Savaşı (2007) ... 49

2.6.3. Gürcistan Siber Savaşı (2008) ... 52

ÜÇÜNCÜ BÖLÜM- NATO’NUN SİBER GÜVENLİK ÇALIŞMALARI ... 55

3.1. NATO’nun Siber Alanda Etkin Olma Nedenleri ... 55

3.2. NATO’nun 5. Maddesi Kapsamında Siber Güvenlik Anlayışı ... 55

3.3. Siber İle İlgili NATO Zirvelerindeki Kararlar ... 57

3.4. NATO CCD COE Temsilciliği Hakkında ... 61

3.5. Siber Güvenlik Strateji Belgeleri ... 65

3.5.1. Ulusal Siber Güvenlik Strateji Süreci ... 67

3.5.2. NATO Üyelerinin Siber Güvenlik Strateji Belgeleri ... 71

SONUÇ ... 73

KAYNAKÇA ... 77

KISALTMALAR VE SİMGELER SAYFASI

AB Avrupa Birliği

ABD Amerika Birleşik Devletleri

AGİT Avrupa Güvenlik ve İşbirliği Teşkilatı APT Advanced Persistent Threat

ARPANET Advanced Research Projects Agency Network BBC British Broadcasting Corporation

BİT Bilgi ve İletişim Teknolojileri

BOME Bilgisayar Olaylarına Müdahale Ekibi BTK Bilgi Teknolojileri Kurumu

CADO Comprehensive All-Domain Operations

CCDCOE Cooperative Cyber Defence Centre of Excellence CDMA Cyber Defence Management Authority

CDMB Cyber Defence Management Board CERT Computer Emergency Response Team

CNN Cable News Network

CSIRT Computer Security Incident Response Team CyCon International Conference on Cyber Conflict

DCSSI Information Security Systems Central Directorate DDoS Distributed Denial of Service

DPC Defence Planning Committee

ENİSA European Union Agency for Network and Information Security

MJOT Major Joint Operation Plus NAC North Atlantic Council

NATO North Atlantic Treaty Organization

NCIRC NATO Computer Incident Response Capability NCSS National Cyber Security Strategy

NDPP NATO Defence Planning Process

NPG Nuclear Planning Group

RRT Rapid Reaction Team

SACT Supreme Allied Commander Transformation

SSCB Sovyet Sosyalist Cumhuriyetler Birliği

TABLOLAR LİSTESİ

Tablo 1: Klasik Terör ile Siber Terör Arasındaki Farklar ... 19

Tablo 2: Şiddet Oranlarına Göre Caydırıcılık Yöntemleri ... 23

Tablo 3: Konvansiyonel Savaş ve Siber Savaş Arasındaki Farklar ... 28

ŞEKİLLER LİSTESİ

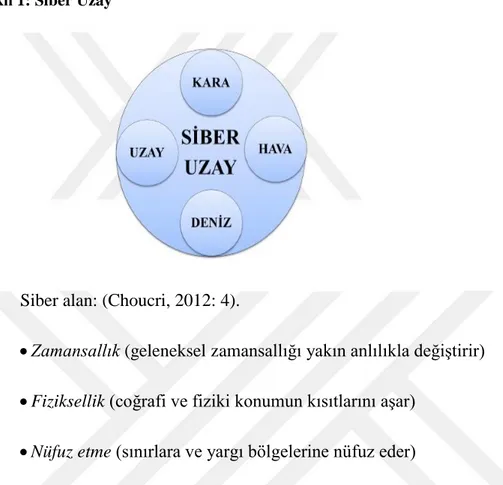

Şekil 1: Siber Uzay ... 8

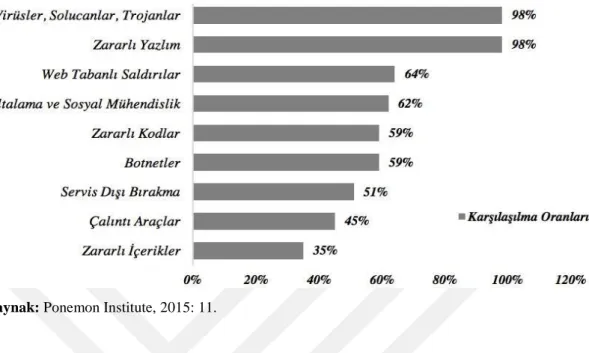

Şekil 2: Siber Saldırı Türlerinin Karşılaşılma Sıklığı ... 13

Şekil 3: Siber Saldırıların Gelişim Süreci ... 13

Şekil 4: Siber Tehdit Kaynakları ... 15

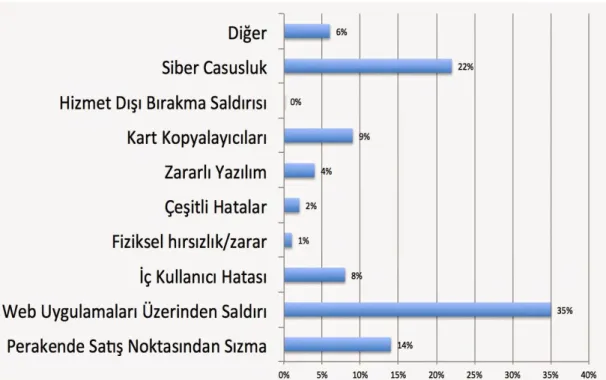

Şekil 5: Veri Kaybına Yol Açan Saldırıların Dağılımı ... 25

Şekil 6: Siber Güvenlik Prensipleri ... 34

Şekil 7: CIA Üçlüsü ... 35

Şekil 8: Siber Güvenlik ... 36

Şekil 9: Ulusal Güvenlik Otoritesi ... 41

GİRİŞ

Bilgi, iletişim teknolojileri ve özellikle internet ağları son dönemlerde çok gelişmiş ve neredeyse tüm dünya çapında yayılma göstermiştir. Birçok ülke bu gelişmelerden son derece fayda sağlasa da artan internet bağımlılığı yeni güvenlik sorunlarını da birlikte getirmiştir. Bu güvenlik sorunları da kendisiyle birlikte çok boyutlu güvenlik anlayışına olan ihtiyacı doğurmuştur. Ülkeler, kuruluşlar, örgütler hatta insanlar güvenlik anlayışlarında değişim yaşamıştır. Bilgi ve iletişim teknolojileri ülkelerin altyapılarının kritik alanlarını oluşturmuştur. Her ne kadar bu gelişim fayda sağlasa da daha sonra bu bilgi ve iletişim teknolojisini kötüye kullananlar ortaya çıkmış ve birçok devlet, kuruluş bundan zarar görmüştür. Bu kötü niyetli kişilerin yol açtığı zararlar artmaktadır. Ayrıca ellerindeki fırsat ve araçlar siber güvenlik sorunsalını, uluslararası toplumun önemli bir gündemi haline getirmiştir. Bu sürece uyum sağlamak zorunda olan kuruluşlardan birisi de NATO’dur. İçerisinde 29 üye devlet bulunduran bu kuruluş siber alanda hem daha etkin olmak hem de güvenlik önlemleri için ortak çalışmalar yürütmektedir.

Siber güvenlik sadece ulusal bir sorun değil, uluslararası ve çok boyutlu bir husustur. Çünkü siber alan coğrafi olarak tam sınırları çizilemeyen bir ağlar dizisidir. İnternet bildiğimiz üzere yaşamımızı derinden etkilemekte ve değiştirmektedir. Bu değişimlerden biri de savaşın doğası ve davranışıdır. Bugün politik ve askeri çatışmaların boyutu tahmin edilmesi zor olan bir siber alana yayılmıştır. Yapılabilecek bir siber saldırı ile aynı anda birçok ülkeyi, milyonlarca insanı etkileyebilecek bir tehdit ortaya çıkabilmektedir. Gün geçtikçe saldırıların giderek geliştiği ve hızlarının arttığı görülmektedir. Ulus devletler uluslararası çatışmalarda kontrolü elde tutmak için uğraşmaktadırlar. Ancak küreselleşme ve internet herkesin güncel olayları takip etme ve onları şekillendirme gücü vermektedir. Hükümetler rakiplerinin kimliğini bilmeden siber çatışmayı kaybetme ihtimaliyle karşı karşıya kalmaktadırlar.

Siber güvenlik tehditleri ve gizli askeri sırları sızdıran veya bir ülkenin ekonomik, siyasi altyapısına zarar verebilecek siber saldırıların riski, sadece internet sorunu olarak değil ulusal bir sorun olarak da görülmektedir. Rusya, Japonya,

Birleşik Devleteler, Kenya, Avrupa ülkeleri ve NATO çerçevesindeki ülkeler siber güvenlik konusunda siber güvenlik stratejileri ve girişimleri geliştirmektedirler. Uluslararası örgütler kendi iç ve dış siber güvenlik ağlarını oluşturmaya çalışmaktadırlar. Bu yönde atılan adımlardan ilki ise ABD hükümetinin 11 Eylül saldırılarından sonra yayımladığı Siber Uzayın Güvenliği İçin Ulusal Strateji

Belgesi’dir. Siber saldırılara karşı alınan ulusal önlemler tek başına yeterli

olmayacağı görüşü üzerine devletler bu doğrultuda uluslararası anlaşmalar da imzalamışlardır. Örneğin NATO CCDCOE, ENISA ve ITU siber saldırılara karşı ortak kararlar ve stratejiler ortaya koymuştur. NATO ülkeleri ve birçok dünya ülkesi, ulusal çapta Siber Güvenlik Strateji Belgesi adıyla yayınladıkları dokümanlarla kendi ulusal siber güvenliklerini sağlamayı amaçlamışlardır.

Yeni bir çatışma ve rekabet alanı olarak görülen siber uzayda, NATO da belli çerçevelerde yerini almıştır. Devletler artık sadece ekonomik, askeri kuvvet ya da diplomasi alanında değil siber uzayda da etkin rol almak istemektedirler. NATO da bu alanda hem kendi ağlarını korumak hem de üyelerine kendi siber savunma yetenekleri ve kapasitelerini oluşturmalarında yardımcı olmayı istemektedir. Müttefik ülkelerin askeri ve politik başkanları ulusal güvenlik ve ağ güvenliği arasında direkt bir ilişki olduğunu düşünerek, kritik altyapıların düşmanlara karşı birlikte savunulmasından yana olmuştur. Bu da NATO’ya yeni stratejik sorumlulukları beraberinde getirmiştir.

NATO’nun siber alanda gerçekleştirdiği bu denli etkin faaliyetlerinde ve bu alanda savunma yapmasının altında yatan bazı sebepler vardır. Bunlardan birincisi; 1999’da Kosova’da meydana gelen siber saldırı olaylarıdır. Kosova Savaşı’nda Sırbistan’ı bombalayan, “Black Hand” adlı Sırp yanlısı hacker grubu, NATO’nun karşısında yer alarak NATO’nun internet altyapısına saldırmıştır. Bu saldırılar NATO’yu yeni bir stratejik belge hazırlamasına mecbur kılmıştır.

Bir diğer olay ise Estonya devletine yapılan siber saldırıdır. Estonya internet siteleri hizmet dışı bırakılmış ve ülkedeki DNS hizmetine müdahale edilerek ülkeyi çıkmaz içine sokmuşlardır. Estonya siber savaşı sonrasında NATO, müttefikleriyle birlikte ortak siber hareket girişimlerine başlamıştır.

Bir başka olayda Gürcistan’da gerçekleşen siber savaştır. Rusya ile Gürcistan arasında olan sıcak çatışma 7 Ağustos 2008’de siber saldırıları da beraberinde getirmiştir. Rusya- Gürcistan arasında meydana gelen hem fiziki savaş hem de sanal savaş, silahlı çatışmaya eşlik eden ilk önemli siber saldırı olarak tarihte yerini almıştır. İşte bu siber tehditlerin gün geçtikçe değişmesiyle ve derinleşmesiyle siber güvenlik kavramı NATO’nun bünyesinde önemli bir yere sahip olmaya başlamıştır. Siber alandaki bu belirsizlik ve uluslararası hukuktaki boşluk durumu NATO için de bu alanda çalışmaları zorunlu kılmıştır.

Bizde bu araştırmayla NATO’nun askeri savunma amaçlı kurulup daha sonra siber uzaydaki gelişmelere bağlı olarak kendi yapısında uğradığı bazı değişim ve dönüşümleri incelemeyi amaçlamaktayız.

1. Araştırmanın Konusu

Soğuk Savaş’ın bitmesiyle interneti sağlayan yeni ağlar ortaya çıkmıştır. Bilgi güvenliği ön plana geçmiş ve bilgisayar teknolojisinin kullanımı artmıştır. Savaş sonrası siber uzay yoğun şekilde kullanılan ve paylaşılan bir alana dönüştü ve bilgi savaşları ortaya çıkmıştır. Siber ortamdaki güvenlik hakkında yapılan çalışmalar ve önlemler sadece ulus devletler düzeyinde kalmamış ve ayrıca diğer aktörler açısından da önem kazanmıştır. Bunların en önemli örneklerinden birisi de NATO’dur. Tüm dünyayı ilgilendiren ve etkisinde kalınan siber uzayın, yine önemli bir kuruluş olan NATO’nun güvenlik anlayışındaki değişimi ve etkisi incelenmektedir. Sadece askeri düzeyde bir savunma örgütü olmaktan çıkıp siber alanda da birçok çalışma yapan ve üye ülkelerini siber tehditlere karşı korumaya yönelik ortak kararları olan bir örgüt olmuştur. Biz de bu çalışmamızda içinde birçok üye barındıran ve farklı devletleri de etkileyen NATO’nun siber alandaki etkin davranışlarını inceleyeceğiz.

2. Amaç

Türkiye dâhil 29 üyenin yer aldığı; güvenlik, savunma, askeri yapı gibi önemli kavramların vücut bulduğu NATO örgütü, değişen dünya düzeni ve gelişen teknolojiden etkilenmiştir. Bununla beraber de bu kavram ve anlayışlarda birtakım değişimler meydana gelmiştir. İnternet ve teknolojiye daha da bağımlı hale gelen

ülkeler siber alanda birçok tehdit ve saldırıya maruz kalmaktadır. Bu tehditlerin yaygınlaşmasıyla ulusal siber güvenlik tedbirlerinin alınması ihtiyaçları artmıştır. Siber güvenliğin amacı bütünlük, gizlilik ve erişilebilirlik gibi konularında bilgi ve erişim güvenliğini sağlamaktır. Siber tehditlerin yaygınlaşmasıyla, siber uzaydaki tehlikeler artık NATO için diğer güvenlik sorunları gibi önemli bir yere sahip olmuştur. Siberdeki belirsizlik ve uluslararası hukuki boşluk sebebiyle bu alanda çalışmalarını yoğunlaştırmıştır. Bizde bu araştırmayla NATO’nun askeri savunma amaçlı kurulup daha sonra siber uzaydaki bu gelişmelerle kendi yapısında uğradığı bazı değişim ve dönüşümleri incelemeyi amaçlamaktayız.

3. Önem

Siber alandaki belirsizlik ve uluslararası hukuktaki boşluk durumuyla NATO için de bu alanda çalışmaları zorunlu kılmıştır. Bizde bu araştırmayla NATO’nun askeri savunma amaçlı kurulup daha sonra siber uzaydaki bu gelişmelerle kendi yapısında uğradığı bazı değişim ve dönüşümleri inceledik. Böyle önemli bir kuruluşun aldığı önlemler ve yaptığı çalışmalar diğer devlet ve kuruluşlara örnek teşkil edebilme adına önem taşıdığı düşünülerek bu çalışmanın diğer aktörler için fayda sağlaması amaçlanmıştır.

4. Varsayımlar

Siber uzayın NATO’nun güvenlik bağlamında ciddi değişimler yarattığını ve bu yönde çalışmalarına daha fazla özen gösterildiği varsayılmaktadır. Yapılan çalışmalar uluslararası boyutta olup birçok ülkeyi teşvik ederken bazı ülkelerde tehdit olarak algılanmaktadır. Siber güvenlik açısından alınan tedbirler ulusal düzeyde başarılı sonuç verse de ülkeler arası yapılan ittifaklar, anlaşmalar ve bu yönde yapılan birliktelikler siber uzayda daha etkin rol almaya sebep olacaktır. NATO’da bu konuda önde gelen kararlar ve anlaşmalar almaktadır. Üye devletlerine ortak savunma stratejileri sunarak siber uzayda daha kapsamlı çalışmalara katkı sunacaktır.

5. Sınırlılıklar

Belirsiz bir ortam olan siber uzay kavramının sınırlarını çizmek zordur. Askeri, siyasi veya belli bir coğrafi sınırı olmayan siber uzay bağımsız bir alandır. Siber uzayda tehdit algıları, savaşlar, riskler, güvenlik sorunlarını gibi olumsuzluklar barındırsa da olumlu yönlerden de dünyada etkin olma, teknolojik anlamda ilerleme ve her türlü bilgiye kolayca erişilebilmesi açısından önemli yönleri de vardır. Bu alanda aktörler açısından değerlendirme yapacak olursak devletler, bireyler, uluslararası şirketler, uluslararası örgütler veya uluslararası terör örgütler gibi birçok aktörü sıralayabiliriz. Fakat çok geniş bir kapsama sahip olan siber uzay kavramını biz uluslararası bir kuruluş olan NATO çerçevesinde ele alacağız. Çünkü içerisinde 29 devleti bulunduran bu kuruluş, hem üye devletleri açısından hem de siber uzayda etkin politikalar yürütmesi açısından önemli bir yere sahiptir. Bu nedenle bu araştırma sınırlılıkları NATO çerçevesinde yürütülecektir

6. Yöntem

Araştırmada ilk olarak içerikteki kavram ve terimler açıklayıcı şekilde ifade edilmiştir. Çalışmamızda bilimsel makaleler, dergiler ve kitaplardan faydalanılıp aynı zamanda NATO’nun kendi raporlarından ve güncel gelişmeleri de kapsayan internet kaynakları ve haberlerden yararlanılmıştır. Özellikle yapılan konferanslar, alınan kararlar ve anlaşmalar etkin olmuştur.

Çalışmamızın birinci kısmından siber uzay kavramı ve ilişkili olan; siber saldırı, siber güvenlik, siber savunma, siber tehdit, siber silahlar, siber suçlar, siber caydırıcılık, siber casusluk ve siber savaş gibi temel kavramlar açıklanmakta ve bunların türleri gösterilmektedir.

Çalışmamızın ikinci bölümünde siber alandaki güvenlik kavramının tarihçesi, güvenliğin önemi ve NATO’nun tarihçesi anlatılmaktadır. Aynı zamanda bu güvenliğin NATO tarihinde ne zaman başladığı ve NATO’nun güvenlik anlayışındaki değişiminin sebepleri, kırılma noktaları üzerinde durulmaktadır.

Son bölümümüzde ise NATO’nun siber alanda kendini nasıl gösterdiği, yaptığı çalışmaları, projeleri ve antlaşmaları incelenmektedir. Özellikle NATO CCD COE

Temsilciliği üzerinde durulup, NATO üyesi devletlerin bu yöndeki attığı adımlar ve yaşanan olaylara örnekler gösterilmektedir.

BİRİNCİ BÖLÜM- SİBER İLE İLGİLİ KAVRAMLAR 1.1. Siber Uzay

Siber Uzay kavramı birçok uluslararası kuruluş, devlet veya örgütler tarafından farklı şekillerde tanımlanmış ve “Siber” kavramı ilk kez 1958 yılında Louis Couffignal tarafından kullanılmıştır (Yılmaz, 2017, s. 28). 1982 yılında kaleme aldığı “Burning Chrome” adlı eserinde “siber uzay” terimini kullanan William Gibson ise bu kavramın yaygınlaşmasına katkı sağlamıştır.

Siber uzay; hava, kara, deniz ve hatta uzaydan dahi bağımsız olan ve iletişim altyapılarını kullanan sanal bir ortamdır (Lıbıckı, 2009: 12). Yani başka bir açıdan baktığımızda siber alan; sınırları kaldıran, mesafeleri yok eden anarşik bir ortamdır. Pentagon siber uzay kavramını; bağımsız ağdan oluşan bilgi ortamında küresel alan, internet, telekomünikasyon da dahil olmak üzere bilgi teknolojisi altyapılarının analizi, ağlar, bilgisayar sistemleri, gömülü işlemciler ve denetleyiciler olarak tanımlar (Singer and Friedman, 2014: 13).

Teknolojik gelişmelerin yaşanmasıyla, yalnızca iletişim ve bilginin yapısında değişiklik olmamıştır. Aynı zamanda bu gelişmeler insan yapısında da bazı değişimlere neden olmuştur. İnsanlar artık teknolojideki ve telekomünikasyondaki gelişmelerle beraber sınır ve mesafe kavramlarından uzaklaşmış, daha kolay bir şekilde iletişim, ticaret gibi faaliyetlerde etkinlik sağlar duruma gelmiştir. Bütün bunları mümkün kılan şey ise internet, yazılım, donanım, elektronik veriler ve buna benzer birçok şeyi kapsayan siber alandır (Akyeşilmen, 2016b: 38-39).

Siber uzay fiziksel bir alan olmayıp, hem gerçeklik hem de sanal gerçeklik durumunu ifade eder. Fiziksel dünyadaki sözel veya görsel iletişim türlerinin dijital ortama aktarılmasıdır. Etkileşim ve iletişimi sağlarken zamandan ve mekândan bağımsızdır. Siber uzayda insan etkileşimleri neredeyse her zaman ‘yer’ benzerliğinden yoksundur ve genellikle farklı zamanlarda gerçekleşir (Whittle, 1996: 7).

Şekil 1: Siber Uzay

Siber alan: (Choucri, 2012: 4).

• Zamansallık (geleneksel zamansallığı yakın anlılıkla değiştirir)

• Fiziksellik (coğrafi ve fiziki konumun kısıtlarını aşar)

• Nüfuz etme (sınırlara ve yargı bölgelerine nüfuz eder)

• Akışkanlık (değişkenlik ve adaptasyon yeteneği yüksektir)

• Katılım (aktivizm ve politik ifadenin önündeki engelleri azaltır)

• Atfetme (aktörlerin kimliklerini ve eylem bağlantılarını gizler)

• Hesap verilebilirlik (sorumluluk mekanizmalarını atlar).

Amerika 2003 yılında Ulusal Siber Savunma Strateji Belgesi’ni yayınlamıştır. Bu belgede siber uzay terimi ülkelerin kritik altyapılarını etkileyen bir sinir sistemi olarak tanımlanmıştır. Ülkelerin ulusal güvenliği ve ekonomisi için etkin ve sağlıklı çalışan bir siber uzayın gerekliliğini belirtmiştir ( The White House, Washington, 2003).

NATO üyesi devletler yayınladıkları Siber Güvenlik Strateji Belgelerinde siber uzay tanımları yapmışlardır. Örneğin, 2009 strateji belgesinde, Birleşik Krallık siber alanı; her tür ağ bağlantılı, dijital faaliyet türü olarak adlandırır.

Sonuç olarak, 2016 Varşova Zirvesi’nde NATO siber konusuna yer vererek, siber uzayı operasyonel bir alan olarak resmi şekilde tanınmış bulunmaktadır (NATO, 2016).

Dönemlere göre değişmiş ve birçok farklı tanımlamalara yer verilmiş olan siber uzay kavramı, zamana bağlı olarak gelişen ve birbiriyle bağlantılı bilgi sistemleri içeren bir alandır. Bu bilgi sistemleriyle muhatap olan, insan kullanıcılarından oluşan ve kendine özgü merkezciliğiyle, fiziki ve sanal katmanları da barındıran bir ortamdır (Kurnaz, 2016: 68).

1.2. Siber Saldırı

1960’lı yıllarda ortaya çıkan ARPANET, muhtemel bir savaş olasılığı karşısında ABD tarafından, askeri iletişimin sağlıklı bir şekilde sürmesi ve zarar görmemesi için, bilgisayarlardaki verilerin başka bilgisayarlara aktarabilmesi amacıyla oluşturulmuştur. Zamanla ismi Internet’e dönüşmüş bu ağlar sistemi, milyonlarca ağ ve milyarlarca cihazı birbirine bağlaması dolayısıyla ağların ağı şeklinde nitelendirilmektedir (Clarke ve Knake, 2010: 74-85). İnternetin kullanımın yaygınlaşması, bilgisayar, cep telefonu gibi teknolojik aletlerin gelişimi ile birlikte bilişim sistemlerinde büyük gelişmeler yaşanmıştır. Bu sebeple devletler, insanlar veya örgütler gibi aktörlerin her alanında bir bilişim ortamı oluşmuştur.

Siber alanda yalnızca etkin olmaya çalışmak değil aynı zamanda etkinlik alanını koruma ihtiyacı da doğmuştur. İnternetin doğuşuyla birlikte, bilgisayar sayısının giderek artması ve yeni teknolojik aletlerin ortaya çıkması, geçmişten günümüze saldırı yöntemlerinin değişmesine sebep olmuştur (Daban, 2016: 85).

Mustafa Alkan siber saldırıları; çeşitli kurum, kuruluş, şahıs, devlet veya örgüt gibi yapıların, kritik altyapılarının ya da bilgi ve iletişim sistemlerinin hedef alındığı, planlanarak ve koordineli bir şekilde gerçekleştirilen saldırılar olarak tanımlamıştır (Alkan, 2012: 14).

Uluslararası arenada devletler birbirlerini birçok alanda tehdit olarak gördükleri gibi siber alanda da rakiplerini birer siber tehdit olarak da görmeye başlamışlardır. Düşündükleri bu siber tehdit durumları karşısında devletler, siber saldırı ve siber savunma birlikleri oluşturmaktadır. Başka ülkelere ait önemli verilere ulaşmaya çalışmanın yanı sıra, ülkelerin kritik altyapılarına siber saldırılarda bulunmaya devam etmektedirler (Bilişim’de Kariyer, t.y.: 13). Siber saldırıyı gerçekleştirenler, hedef aldıkları kurum ve kuruluşlara göre içeriden ve dışarıdan kaynaklanan saldırılar olmak üzere iki sınıfa ayrılabilir (Bıçakçı, 2012: 214). İçeridekiler tarafından kaynaklanmış olan saldırılar, kurumun kendisinin bilişim sistemlerine erişebilme ve kullanabilme yetkisi verdiği kişilerce gerçekleştirilen saldırılardır. Dış kaynaklı meydana gelen saldırılar ise; kurumun izni dışında bulunan kişilerce gerçekleştirilmeye çalışılan saldırılardır. Yani kurum içinde çalışma izni bulunmayan kişilerce, kurum içindeki eylemlere müdahalede bulunulmaya çalışılmasıdır. Kurumda karşılaşılan bu saldırılar kötü amaçlarla yapılmış olup, hackerlar, suçlular ve vandallar tarafından gerçekleştirilmektedir (Kara, 2013: 9).

1.2.3. Siber Saldırı Türleri

İlk bilgisayar virüsü, Elk Cloner adlı kişi tarafından, 1982 yılında ortaya çıkmıştır. O zamandan bu yana sürekli çoğalan bu kötü niyetli programlar, siber güvenlikle ilgili kavramları büyük ölçüde geliştirilmiştir (Akyeşilmen, 2016b: 39). Günümüzdeki çok sayıda bulunan siber saldırı çeşitlerinden belli başlı olanları inceleyecek olursak;

• Bilgi ve veri aldatmacası (Data Diddling): Bu saldırı türü ile bilgisayara girilen verilerin yanlış aktarılması veya verilerin saklanması sırasında bazı özel tekniklerle değiştirilmesi ya da kaydedilmiş bir verinin silinmesi mümkündür (Hens and Wrobleski, 1990).

• Truva atı (Casus Yazılımlar): Bilgisayar sistemlerine arka kapıdan ulaşarak bilgisayar korsanları tarafından yerleştirilen Truva atları ile bilgisayarların sistem yapıları ile oynanarak değişim yapılabilir. Ayrıca bilgisayar kullanıcılarının kişisel ve özel bilgilerine hatta şifrelerine kadar ulaşabilme imkânı sağlamaktadır. Bilgisayara yerleşen Truva atı sisteme eriştikten sonra, sistemin çalışmasıyla birlikte

kendisini hafızaya kaydeder. Bilgisayar sistemindeki açıklıklar sayesinde, Truva atı onu bilgisayara yerleştiren kişinin komutlarını yerine getirir (Değirmenci, 2002).

• Zararlı Yazılımlar: Siber saldırıların en temel silahlarındandır. Zararlı yazılımlar bilgisayar sistemlerine bir defa yüklenince daha sonra sisteme girişin kolay olması amacıyla, sistemde arka kapı açabilmektedir. Bilgisayara kayıtlı olan bilgileri farklı yerlere sistemlere aktarabilmektedir. Buna benzer nitelikteki zararlı yazılımlar APT (Advanced Persistent Threat) olarak adlandırılmaktadır. Hedefledikleri sistemlere sızan bu APT’ler, sistemlerdeki verilerin aktarımını sağlamak üzere programlanmaktadırlar (Hekim ve Başıbüyük, 2013: 143-144).

• Oltalama (Phishing): Genellikle sahte web siteleri kullanılmaktadır. Oltalama yöntemi kullanılarak kişilerin kredi kartı bilgi ve şifreleri, internet bankacılığı bilgileri ve şifreleri veya elektronik posta gibi kişisel bilgilerinin başkaları tarafından ele geçirilmesini mümkündür. Bu yöntem aynı zamanda kimlik hırsızlığı yapmak için de kullanılmaktadır (Çubukçu ve Bayzan, 2013: 148-174). Kendisine herhangi bir alışveriş sitesinden veya bir bankadan e- posta geldiğini zanneden ve internete kart bilgilerini giren kullanıcılar, girdikleri web sayfası ile veya yalnızca kendilerine gelen e-postayı yanıtlayarak bu tuzağa düşebilmektedir (Aslay, 2017: 26).

• Arka kapılar: Çok sık kullanılan yöntemlerden biri olan ve bulunduğu sistemlerde, dinleme ajanı yerleştirilmiş olan portu açık tutmaktadır. Bilgisayarlarda bulunan, olağan şekilde bulunamayacak normal kimlik kanıtlama süreçlerini atlamaktadır. Arka kapı sadece sisteme erişim sağlayan gizli yapılardır (Arslan, t.y.: 6).

• Bukalemun (Chamelon): Genelde çok kullanıcının yer aldığı sistemlerde kullanılan yöntemlerdendir. Kullanıcıların isimleri ve şifreleri kopya ederek gizli bir dosya içerisine kaydeder. Daha sonra sisteme, sistemin bakım için geçici olarak kapatılacağını dair bir (Yer Tutucu) uyarı gönderilir. Uyarı sırasında bukalemun programını kullanan kişi, bu gizli dosyaları kullanarak bilgilere ulaşır. Bu yöntemde sistem olağan bir program gibi çalışır gözükmektedir. Oysa arka planda birçok hile ve aldatmaca yapılabilmektedir. (Aydın, 1992).

• Yerine geçme (Masquerading): Sisteme giriş izni olmayan ya da kısıtlı olan kişilerce yapılan hile ile erişime izni olan farklı kullanıcıların bilgi ve yetkilerini kullanarak sisteme erişebilmesidir (Değirmenci, 2002).

• Sosyal mühendislik: Bu saldırı türünde insan yapısından kaynaklanan durumlardan yararlanılmaktadır. Değişik hile ve aldatmacalar kullanılarak hedef alınan sisteme dair bilgi edinmek, verileri elde etmek veya sisteme girmek amacındadır. (Chen ve Walsh, 2009: 53-66).

• Mantık bombaları (Logic Bombs): Bilgisayardaki bir programa, zararlı bir kod parçası yerleştirilerek, bilgisayardaki hedef alınan bilgileri kullanılamaz hale getirmek veya tamamen yok olmasını sağlamak amacıyla kullanılan bir yöntemdir (Şener, 2013: 137-175).

• Salam tekniği (Salami Techniques): Çoğu zaman bankacılık alanında kullanılan bir yöntemdir. Genelde hesaplardaki rakamlarla oynanarak, virgülden sonraki küsuratların son rakam veya son iki rakam tutarı farklı bir hesaba aktarılmaktadır (Yazıoğlu, 2004: 172-185).

• Solucan (Worm): Başka bir ismi de Kurt olan bu yöntemde solucan, çok kısa bir sürede hatta saniyeler içinde birçok bilgisayara yerleşebilir. Bilgisayar ağlarında başka bilgisayar ağlarına yayılma yollarını arayan bir programdır. Solucanlar kendiliğinden çoğalarak bilgisayarda etkinlik sağlar (Güntay, 2018: 83).

• Virüs: Bilgisayarda bir programa yerleştiğinde o programa bağımlı olarak kalan ve kendiliğinden çoğalan bir saldırı türüdür. Yerleştiği program çalıştığında zaman ya da sistemdeki başka işlemlerle farklı programlara da bulaşır (Güntay, 2018: 83).

Şekil 2: Siber Saldırı Türlerinin Karşılaşılma Sıklığı

Kaynak: Ponemon Institute, 2015: 11.

Kötü niyetli kişilerce yapılan bu saldırı türleri her türlü internete bağlanabilen veya sinyal gönderilen cihazlara yönelik bir tehdit olarak algılanabilir. Siber alandaki bu ahlaki kapsam dışında kalan saldırılara karşı şahıslar, hükümetler ve örgütler çalışmalar yapmakta ve güvenlik tedbirlerine başvurmaktadır.

Şekil 3: Siber Saldırıların Gelişim Süreci

Kaynak: Sağıroğlu, 2013.

1.3. Siber Tehdit

Siber alanda şahıslar, devletler veya örgütler için hayati önem taşıyan bilgilerin yer alması, siber ortamı kötü niyetli kişilerin hedef noktası haline getirmiştir. Siber

saldırı yöntemlerinin kullanılarak ortaya çıkarılan bu zarar ve saldırılar tüm aktörler tarafından bir tehdit olarak algılanmaktadır.

Siber alanda yapılan her türlü saldırı ve yıkıcı, bozucu, engelleyici, ele geçirici faaliyetlerin araç ve yöntemlerle kullanılmasına siber tehdit denir. Teknolojik gelişim ve bilgi çağıyla ortaya çıkan ve yeni bir suç türü olan siber tehdit, kendi içinde aynı zamanda klasik suçların niteliklerinin de sibere uyarlanmış halini barındırır. Örneğin; internet kullanan kişilerin internet üzerinde uğradığı dolandırıcılık, gerçek hayatta işlenen dolandırıcılık suçunun farklı bir yöntemidir. (Bilgi Teknolojileri ve İletişim Kurumu, 2009: 8).

Siber tehditler; devletlerin ve devlet dışı aktörlerin ekonomik, politik veya toplumsal değerlerine, birimlerine siber uzay teknolojisinden faydalanarak içerden veya dışardan düzenlerini bozabilme niteliği barındıran tehlikeler sınıfına girmektedir (Berner, 2003: 4). Bilişim araç ve sistemleri siber uzaydaki bilgilerin kötüye kullanılması ile istenmeyen sonuçları ortaya çıkarır ve zarara neden olur. Bilgi sızdırma durumuna örnek olarak; 2010 yılının Kasım ayı içerisinde ABD’nin, Irak Savaşı’na dair bilgilerini, kayıtlarını ve diplomatik elektronik yazışmalarını, Wikileaks adındaki web sitesi üzerinden yayınlanmasını verebiliriz (Singer and Friedman, 2014). ABD Büyükelçilikleri tarafından gönderilen yaklaşık 250.000 gizli diplomatik belge internet sitesi üzerinden yayımlanmıştır (Karakuzu, 2015: 77). Gizli kalması gereken bu dosyaların yayınlanması dünya çapında ses getirmiş ve diğer ülkeler de bu siber tehdit altında kalmıştır.

Siber alandaki tehditlerin gerçek hayattaki varlık alanında kesin, açık ve net bir tanımı yer almamaktadır. Siber tehdidi yapan kişiler birçok farklı nitelikte olabilirler. 12 ile 19 arasında yaş gurubundaki genç veya ergen kişiler olabileceği gibi, bazı farklı ideolojileri savunan teröristler ya da terörizme destek çıkan “haydut devletler” veya kendi çıkarları için uğraşan devletler de olabilmektedir. Siber tehditlerin belirli bir merkezinin olmaması ve kompleks bir yapıda olması dolayısıyla saldıran kişilerin amaçlarının ve tehditlerinin ne olduğunu ve kanıtlanabilirliğini zora sokmaktadır (Kurnaz, 2016: 70). Siber tehditler kurumların kendi içlerinde bulunan art niyetli kişiler tarafından gelebileceği gibi tamamen bağımsız kişilerce dışardan da gelebilir.

Bu tehdit unsurunu ortaya çıkaran şahıslar bilinçli olabileceği gibi (bilgisayar korsanları, organize suç örgütleri, terör organizasyonları, düşman ülkelerce planlanmış casusluklar vb.) tamamen bilinçsiz şahıslarca da yapılabilmektedir.

Kaynak: Kılıç, 2012: 7.

Siber tehdit ile elde edilmek istenen şeyler şunlardır:

• Güç elde etmek

• Kontrolü ele geçirmek

• Sömürü yapabilmek

• Maddi kazanç elde etmek ve intikam almak (Siber Tehdit İstihbaratı, 2018). Geleneksel güvenlik anlayışı kapsamında devletlerarasında meydana gelen askeri tehditlere karşı etkin cevaplar verilebilmekteydi. Çünkü gelen tehditler devlet merkezliydi ve düşmanlar bilinmekteydi. Oysa yeni bir alan olan siber uzayda, gelen tehditlerin kaynağını bulmak mühim sorun teşkil etmektedir.

İnsan Kaynaklı Tehditler Kötü Niyet Olmayan Davranışlar Sonucu Oluşan Kötü Niyet Olan Davranışlar Sonucu Oluşan Doğa Kaynaklı Tehditler TEHDİDİN GELİŞ YÖNÜNE GÖRE

Kurum İçi Kurum Dışı

SİBER TEHDİTLER

1.4. Siber Suç

Siber suç kavramı teknolojideki gelişmelerin tahmin edilemezliği karşısında tek bir tanımlamada kalmamaktadır. Kavramın genişliği çerçevesinde çeşitleri tanımlar ortaya çıkmıştır. Bu tanımlamalardan bir tanesi de Avrupa Ekonomik Topluluğu Uzmanlar Komisyonu tarafından 1983 yılında Mayıs ayında Paris Toplantısı’nda yapılan tanımlamadır. AET Komisyonuna göre siber suç; bilgileri otomatik işleme bağlayan veya verilerin taşınmasını sağlayan bir sistemde kanuni olmayan, ahlak dışı veya izinsiz şekilde gerçekleştirilen her türlü davranıştır. (Altunok ve Vural, 2011: 75).

Bilişim sistemleriyle alakalı suçlar bazı araştırmalarda siber suçlar olarak adlandırılırken; farklı araştırmalarda bilgisayar suçu, elektronik suç, dijital suç veya

ileri teknoloji suçları gibi farklı türlerde de adlandırılmıştır. Çalışmalardaki ifadeler

birbirinden farklı da olsa sonuç olarak anlatılmaya çalışılan kavram, bilişim sistemlerine yönelik olan ya da bilişim sistemlerinin kullanıldığı suçlar olarak tanımlanabilmektedir (Karagülmez, 2011: 44).

Siber alanda terimleri birbirinden bağımsız olarak düşünmemek gerekir. Siber güvenlik, siber saldırı ya da siber suç kavramları birbirleriyle ilintili terimlerdir. Siber suç kavramı aslında siber saldırının alt dalı olarak da görebilmektedir. Çünkü tüm siber suçlar, aynı zamanda siber saldırı olarak kabul edilmektedir. Fakat gerçekleşen tüm siber saldırılara, siber suç demek mümkün değildir. Bu iki kavram ise aslında siber güvenliği tehlikeye sokan olaylardır (Akyeşilmen, 2018b: 86).

Teknolojide gelişmelerin insanlığa çok yararlı olduğu gerçeği kadar bir o kadar da zarar verici boyutu olduğu da bir gerçektir. Organize suç ve terör örgütleri, teknolojinin gelişmesiyle geleneksel suçlar dışında yeni suç türleri ortaya çıkarmış ve uluslararası suçlara yeni boyutlar kazandırmışladır. NATO’nun bir üyesi olan ülkemizin ceza kanuna baktığımızda yeni suç türleri olan bilişim suçları için maddelere yer verdiğini görebilmekteyiz. Örneğin; hukuka aykırı olarak bilişim sistemine girme veya sistemde kalma suçu (m.243), bilişim sisteminin işleyişinin engellenmesi, bozulması, verilerin yok edilmesi veya değiştirilmesi suçu (m.244/1-2), bilişim sistemi aracılığıyla hukuka aykırı yarar sağlama suçu (m.244/4) ve

verilerin yok edilmemesi suçu (m.138) gibi birçok madde görmekteyiz. ( TCK, 2005).

Siber suçları ortak bir çatı altında birleştirmeye çalışan ve siber suçları sınıflandıran Avrupa Topluluğu, 2000 senesinde Strasburg’da gerçekleştirdiği 24 numaralı projesinde sınıflandırmayı şöyle göstermiştir: (Keçeci, 2011: 2).

• Bilişim sistemlerinin ve verilerin güvenliği, bütünlüğü ve kullanımına dair suçlar,

• Bilişim suçları,

• İçeriğine göre suçlar,

• Manevi açıdan ve bununla ilişkili suçlar (Özkan, 2006: 69-70).

Yukarıdaki suç türleri çok daha geniş kapsamda ve farklı türlerde sınıflamalara tabii tutulabilmektedir. Ancak bu kapsamda bile değerlendirildiğinde ülkelerin bu suçlar karşısında tedbirsiz kalmadığı da görülmektedir. İtalya hükümeti 30 Mart 1998 tarihinde “Posta ve İletişim Güvenliği Daire Başkanlığı” adlı birimi, siber suçları engellemek ve bununla mücadele edebilmek adına oluşturmuştur. Birim içerisinde personel-lojistik ve teknik olmak üzere iki bölüm oluşturulmuş ve bu başkanlığa bağlı çalışan 20 tane il içerisinde de ofisler varlığını sürdürmektedir. (Atıcı ve Gümüş, 2003). Fransa’da “Haberleşme Sistemleri Güvenliği Merkez Birimi” (DCSSI)) yer alırken, Singapur’da “Computer Misuse Act” ismiyle siber suçlarla mücadele için bir yasa çıkarılmıştır. Türkiye’de ise 1997’de siber suçlarla mücadele kapsamında oluşturulmuş ve Emniyet Genel Müdürlüğü’ne bağlanmış “Bilişim Suçları Bürosu” kurulmuştur. 1998 senesinde siber suçların kontrol edilmesi ve bilgi, iletişim ağlarındaki güvenliği sağlaması ve bu alanlarda araştırmalar yaparak, kanun boşluklarındaki sorunları gidermek maksadıyla “Bilgisayar Suçları ve Bilgi Güvenliği Kurulu” oluşturulmuştur. (Atıcı ve Gümüş, 2003). Günümüzde ise Türk Ceza Kanunu’nda bilişim suçlarına dair birçok düzenlemeye yer verilmiştir.

1.5. Siber Terörizm

“... ve savaşlar artık fare (mouse) tarafından yönetilecek”

Shekhar Gupta

Dünya 1970li yıllara geldiğinde yeni bir teknoloji devrimiyle karşılaşmıştır.

Bilişim Devrimi olarak adlandırılan bu yeni dönemde özellikle 1990 sonrasında

gelişim gösteren ve bütün dünyayı etkisi altına alan internet ağı, ulusal güvenlikleri tehdit edebilecek düzeyde bir hale gelmiştir. Devletler için yeni bir tehdit kaynağı oluşmuştur (Özcan,2001: 1). Siber alanın kendine has özellikleriyle artık tehdit ya da saldırılar, coğrafi konumları dikkate almadan, birbirleriyle sınırları bile olmayan ülkeler arasında dahi gerçekleştirilebilir bir güvenlik sorunun doğmasına neden olmuştur (Tarhan, 2017: 112).

Siber terörizm; terörist grupları, organize suç örgütleri, gizli ajanlar gibi birey ya da gruplarca ülkelere siyasi veya farklı amaçlar doğrultusunda bilgisayar, bilgisayar ağları, internet veya iletişim altyapısı kullanılarak yapılan saldırılar ve işlenen suçlardır. Özellikle gelişen teknoloji sebebiyle uluslar için çok önem arz eden askeri, sivil, finansal veya kritik ve teknolojik altyapılarına düzenlenen saldırıların sayısı artmıştır (Akman, 2017).

İletişim imkânlarının gelişmesi doğrultusunda, çok büyük çalışmalara gerek olmayan, giriş ve çıkışın serbest olduğu ve hızlı cevap alabilme yeteneğine sahip olan siber alan, terörizm için en uygun ortamdır. Belirli bir çizgide olmaması yüzünden doğuş noktasından yok edilmesini çok zor olmaktadır. Bağlantılarının kanıtlanmaması ve kaynağının gizli olması sebebiyle, bir devletle ilişkilendirilmesini son derecede imkânsız kılmaktadır. Siber terörizm; ulusal ve uluslararası kanunlardaki boşluklardan yararlanan, çağdaş bir savaş tekniği olarak tanımlanabilir (Çitlioğlu, 2008: 14-15).

Terör örgütleri internet ortamında propaganda ve eğitim, haberleşme, bilgi toplama ve sanal saldırı faaliyetleri gerçekleştirmektedir (Keçeci, 2011: 7). Siber terörizmin diğer siber suçlardan farkı mağdur olan taraftır. Burada mağdur olanlar ulusal devletlerdir. Devlet dışı bir yapı siber terör saldırısıyla karşı karşıya olduğu

durumda ise saldırı sebebi siyasidir. Aslında siber terörizm, terörizmin bir aracı olarak kullanılmaktadır. İnternet merkezden kontrol edilmesi zor olan, erişimin kolay ve ucuz olduğu, belirli bir çerçevede sınırlamasının olmadığı, anonim bir alandır. Özellikle de medya gücüyle yankılanan bir alan olması dolayısıyla teröristler için çok uygun bir alandır. Bu yüzden internet teröristler için iki amaç ortaya koyar. Birincisi; iletişimini çok kolay sağlayabileceği ve verimli bir eğitim ortamını içermesidir. İkincisi; internet üzerinden ve ağlarla, bilgisayarlarla gerçekleştirmek istedikleri siber terör faaliyetleri için siber alanı oluşturmasıdır (Çakmak ve Demir, 2009: 38).

Siber terörizmin geleneksel terörizmden bazı farklı yönleri vardır. İlk olarak; klasik terör örgütlerinde saldırganlar gerektiğinde canlarını ortaya koyarken, siber teröristler kendi canlarına zarar gelmeden eylemlerini internet üzerinden rahatça gerçekleştirebilmektedirler. İkincisi; terörün asıl amacı yapmış olduğu eylemlerle toplumsal kesime veya siyasal rejimlere mesaj vermek istemeleridir. Buradaki terör olaylarında ortaya çıkan şiddet veya verilen zarar, bu eylemler için araç olurken, siber terör faaliyetleri gerçekleştirilirken meydana gelen sanal şiddet, artık bir araç olmak yerine amaç haline gelebilmektedir. Üçüncüsü; geleneksel terörde eylem geniş kitlelere ulaşsa da lokaldir. Siber terörde ise eylem binlerce internet sitesine, kişiye aynı anda ulaşma imkânına sahiptir. Dördüncüsü; klasik terör örgütlerinin faaliyetleri fiziki güce dayalı olduğu için, söz konusu saldırıyı gerçekleştirecek kişileri, bu eylemi uygulayabilecek kadar gelişmiş ve belirli bir yaşın üzerindeki kişiler arasından seçmesidir. Fakat siber alanda gerçekleştirilen terör olaylarında çocuk ya da genç yaştaki kişiler, siber terörizmin bir aracı olarak kullanılmaktadırlar. Sonuncusu da; eylemlerini gerçekleştirdikleri silahlar açısından olan farklılıklardır. Klasik terörizmde silah, bomba gibi öldürücü makineler kullanırken, siber terörizmde teröristler yalnızca bir bilgisayar üzerinden ve internet ile eylemini gerçekleştirebilmektedir (Özcan, 2001: 7-8)

Tablo 1: Klasik Terör ile Siber Terör Arasındaki Farklar

Klasik Terör Siber Terör

Yararlanılan Araç Bomba, silah, füze vs. Bilgisayarlar, yazılımlar vb.

Amaç

Toplumsal veya siyasal bir mesaj vermek için terörizm bir amaçtır

Gerçekleştirilen saldırılar ile hükümete veya topluma hasar verme, sosyal ve siyasi etki yaratmak için terörizm bir amaç

Etkilediği Alan Saldırının gerçekleştiği alan veya bölge ile sınırlı

Ulusal veya uluslararası alanda etkili

Risk Durumu

Eylemi yapan kişi veya grup yaşamsal risk altındadır

Eylemi yapan kişi, yaşamsal bir riski olmadan ekili saldırı yapabilir

Denetim Terörü kontrol altında

tutma, izlemek ve yok etmek kısmi anlamda mümkündür

Siber teröristleri tespit etmek veya yok etmek mümkün değildir

Uygulanacak Ceza Suçun niteliğince uygulanacak ceza belli

Suçun niteliğine göre uygulanacak ceza belli değil

Kaynak: Bayraktar, 2015: 77.

Siber teröristlerin hedeflerinden bazılarını sıralayacak olursak: (Akman, 2017). • İletişim ve ulaşım alanlarına erişerek, metro ve tren gibi kara trafiğinin düzenli akışında problemlerin doğması,

• Bankacılık ve finans sistemlerine erişerek, bankaların hesaplarını ele geçirip yurtdışına veya kendi yararına olan yerler para transferi yapmak,

• Enerji sistemlerinin kontrol noktalarına erişerek, petrol ve doğalgaz hatlarında ya da nükleer tesislerde sorun çıkararak aksaklıklara neden olmak,

• Sağlık sektörünün işleyişini durdurmak, hizmetleri aksatmak için hastane sistemlerine erişerek, kayıtları yok etmek, sistemi bozmak

• Su dağıtım sistemine erişerek, barajların açılmasını ya da kapanmasını kontrol etmek

• Kendilerini ve eylemlerini duyurmak maksadıyla medyada görünmek

• Toplumsal ve kamusal güvenliğe son vermek

Siber terörizmine dünyadan örneklere bakacak olursak, bunlardan birisi 2007’de Estonya’da gerçekleşmiştir. 2. Dünya Savaşı hatırasına dikilmiş olan Kızıl Ordu’nun, Tallin’in Bronz Heykeli taşınmak istenmiştir. Bu olayda karşı grup internet erişimini durdurmuş, ülkenin birçok sitesine saldırıda bulunarak, siber terörizme örnek teşkil etmiştir. Eylem sonrasında NATO ve AB’den birçok yetkili kişi Estonya’ya karşı yapılan saldırının nedenlerini araştırma maksadıyla Estonya’ya gönderilmiştir (Özcan, 2004: 39-40). (Çalışmamızın 2. Bölümünde bu konu detaylandırılacaktır) Bir başka örnek ise ABD’nin Irak’ı işgali sırasında yaşanmıştır. ABD’nin Irak’ı işgal etmesinden sonra ortaya çıkan kargaşa ortamında, terör örgütlerinin kaçırdığı ve birçok rehinin kafasını kestiği, onlarca kişinin işkence edildiği görüntüler, öncelikli olarak örgütlere ait internet sitelerinden yayına verilmiştir. Hizbullah örgütü, örgütün eylemlerine ve bünyesine mali kaynak sağlamak amacıyla internet aracılığıyla kitap ve farklı yayınlarını satışa sunarak destek sağlamaya çalışırken, Hamas ve İslami Cihat örgütleri de bomba yapımı, fotoğraf gibi bazı konulardaki bilgileri teröristlere iletmek için interneti kullanmışlardır (Özcan, 2001: 8). Örneklerden de anlaşılacağı üzere siber terör örgütleri sanal âlemde etkinlik sağlarken, devletlerin de bu yönde çalışma yapmaları gerekmektedir.

1.6. Siber Caydırıcılık

Bir gün büyük bir barajın kontrol sistemleri aniden suları serbest bıraksaydı ya da büyük havaalanlarının hava trafik kontrol sistemleri kapatılsaydı ya da büyük finansal bankaların ve borsaların işlemleri durdurulsaydı şaşırtıcı olur muydu? 1990’lı yıllardan sonra internetin halka açılmasından sonra herkes bunu barışçıl amaçlarla kullanmamıştır (Beidleman, 2009: 9). Bu yüzden bu sorunun cevabı siber saldırılar gerçeğiyle beraber hayırdır.

Siber caydırıcılık, savunmada olan bir devletin statüsünü korumaya çalıştığı bir stratejidir. Hedefleme ve etkileme yoluyla düşmanın siber faaliyetini caydırmak

niyetindedir. Saldırganın daha büyük bir misilleme korkusuyla rakibin yıkıcı siber faaliyetlere girmekten kaçınması için yapılan faaliyetlerdir (Iasiello, 2014: 55).

Saldırıya uğrayacak olan veya tehdit altında olan taraf saldırı kaynaklarını tespit ederek önlemeye çalışır. Siber caydırıcılığın verimli olması açısından ulusal ya da uluslararası yargı organları tarafından etkin şekilde cezalandırılmaları da önem arz etmektedir. Caydırıcılık yeni bir kavram değil, klasik diplomaside kullanılan bir araçtır. Devletler eskiden beri savaş ya da tehditler karşısında caydırıcı, önleyici yöntemlere başvurmuştur. Siber caydırıcılığın, kabul görmüş caydırıcılıktan bazı temel farklılıkları vardır: (Gaycken ve Martellini, 2013: 3-4).

• Çok daha az kişi ile daha fazla tehdit kaynağı sağlayabilmektedir.

• Zekânın en önemli temel gereksinim olması ve en gerekli ihtiyaçların ve donanımın, kolay ulaşılabilir ve ucuz olmasıdır.

• İleri düzeyde teknolojiye sahip ülkeler siber konularda daha çabuk etkilenmektedirler. Bu durum, bilgi teknolojileri konusunda daha pasif olan ve daha az kullanan ülkeler için stratejik açıdan bir dengeleme aracı olarak kullanılabilmektedir. Teknoloji ile arası iyi olan ülkeler için siber güvenliğin sağlanması büyük bir sorun teşkil etmektedir. Dezavantaj haline dönüşürken, internete daha az bağımlı olan diğer ülkeler, siber saldırılara karşı kendilerini geliştirerek, caydırıcılık seviyelerini yükseltebilmektedirler.

• Siber caydırıcılık için kullanılan kaynağı gizleyebilmekte yahut bu kaynak yönlendirilebilmektedir.

• Siber caydırıcılıkta gerçekleştirilecek saldırılar tek seferde değil, kesitler halinde gerçekleştirilebilmektedir.

Siber caydırıcılık bazen çapraz etki alanı sorumlulukları olarak adlandırılmaktadır. (Mallery, 2011). Örneğin, ABD’nin ilan ettiği gibi, siber dışındaki bir çatışma alanındaki siber saldırıya karşı, misilleme yapabilme kabiliyetini içerebilmektedir. Misillemenin ekonomik veya diplomatik araçlar da

dâhil olmak üzere pek çok şekli vardır. Bu bağlamda, daha küçük ülkeler, yalnızca sınırlı uluslararası ticaret ve diplomasi payı dâhilinde olsalar bile, daha büyük saldırganları siber olmayan araçlarla caydırabilmektedirler. (Klimburg, 2012: 83).

Caydırıcılık stratejisi gerçekleştirilirken temel alınan iki unsur vardır. Bunlardan birincisi; muhtemel saldırı ve tehditler karşısında, savunmayı olabildiğince güçlü tutmaktır. İkincisi ise; gerçekleşecek olası bir saldırı durumunda, bu saldırıya karşı, güçlü bir şekilde karşılık verebilme kapasitesini ve yeteneğini elinde bulundurmaktır (Haley, 2013). Siber caydırıcılığın daha da etkin olması için geleneksel (konvansiyonel) bağlamdaki kabiliyetler ve nükleer yetenekler ile ekonomik ve ayrıca diplomatik yaptırımların birliktelik göstermesi gerekmektedir.

Tablo 2: Şiddet Oranlarına Göre Caydırıcılık Yöntemleri

Kaynak: Libicki, 2009: 29.

Soğuk Savaş döneminde nükleer silahların kullanılması korkusuyla nükleer caydırıcılık kavramı akıllarda yer edinmiştir. Nükleer silah kullanıldığında milyonlarca insanın hayatını kaybedeceği ve yaşam alanlarının son bulacağı bilinmektedir. Böylece nükleer silah çok önemli bir caydırıcı politika haline gelmiştir. Fakat siber silahlar ve nükleer silahlar, kitlesel olarak imha etme gücü bulundurmadığı ve o kadar büyük bir coğrafi alana yayılması mümkün olmadığı için,

siber caydırıcılık konusunda hala tam olarak bir fikir ortaklığı sağlanamamıştır (Çeliktaş, 2016: 13).

Clarke ve Knake’e göre; nükleer savaş çıkması halinde taraflar, saldırının kabiliyetleri bildikleri için, savaşa dair gizli tutabilecekleri bir şeyleri yoktur. Muhtemel bir saldırı olması ile büyük bir oranda yeryüzündeki neredeyse tüm yaşamın son bulacağını herkes bilmektedir. Herhangi bir siber savaş durumunda ise, saldırının boyutları, kaynağı ve gücü gizli olarak kalmaya devam edebilmektedir. Siber alanda etkin bir savunma kurma olasılığı bulunduran devletler, herhangi bir kriz yaşanması durumunda, caydırıcılık için siber silah kullanmaktan geri kalmayacaktır (Clarke ve Knake, 2011: 98).

Siber caydırıcılıkta tehditlerin nereden geleceği açıkça belirlenemediği için misillemeden daha çok savunma odaklıdır. Olası saldırganların hedeflerini yapılan güçlü savunmayla onları hedeflerine ulaşmadan, başarısız olacakları konusunda ikna edici olup saldırıdan vazgeçirtmektir (Lupovici, 2011: 51). Yapacakları saldırı karşısında bir bedel ödeyeceklerine ikna edilmelidirler.

1.7. Siber İstihbarat ve Casusluk

“Bilge hükümdarla, iyi bir komutanın normal askerlere oranla kolaylıkla savaş kazanıp, zafere ulaşması istihbarata bağlıdır.“

Sun TZU

İstihbarat teriminin kökeni Arapça olup, haber ve bilgi alma kelimelerinin çoğullaşmış halidir. İngilizcede istihbarat teriminin karşılığı olarak kullanılan kelime ise “intelligence”dir. Yani akıl, zekâ, bilgi ve istihbarat anlamına gelen bir sözcüktür. Türkçe karşılığı ise “malumatın derlenmesi” yani toplanan bilgilerin değerlendirilmesidir (Özdağ, 2009: 34).

Toplumsal ilişkilerde ortaya çıkan hızlı bilgi akışı ve ona en doğru biçimde ulaşma çabası, insanlardaki merak duygusu, istihbarat yönünde yapılan çalışmaların gelişmesine neden olmuştur. Aynı zamanda istihbarat çalışmaları insanlarda bir tedirginlik durumunu da ortaya çıkarmıştır. Özellikle savaş durumlarında

düşmanların nasıl hareket edeceğini ve neler yapacağını önceden öğrenebilmek adına uğraşılan istihbarat çalışmaları, istihbaratın bir disiplin haline gelmesine neden olmuştur (Bayraktar, 2015: 55).

İnsanların hayatlarını sürdürdükleri her alanda, daima varlığını korumuş olan, dünyanın en eski faaliyetlerinden birisi casusluk sektörüdür. Casusluk ve istihbarat, yıllar boyunca ulusların varlıklarını korumak ve birbirleriyle olan rekabetlerinde ön sıralarda olabilmek adına uğraştıkları birer faaliyettir (Çifci, 2013: 290).

Siber istihbarat, siber tehditleri ve saldırıları analiz ederek, karşı tarafın gerçekleştireceği saldırılar hakkında bilgi edinmeye çalışarak, bu saldırıların önüne geçilmesi için tespitlerini sunmaktadır. Siber istihbarat, karşı taraftan gizli ve izin almaksızın, siber alandaki bilgileri toplamak için çeşitli yöntemlerle ağlara, bilgisayarlara veya farklı cihazlara hacking vb. teknikler aracılığıyla sızarak, verileri toplayan ve istihbarat süzgecinden geçirilen eylemlerdir (Keleştemur, 2015: 90). Uluslararası aktörlerin caydırıcılıkta etkin olacağını düşündükleri siber casusluk, veri kayıplarının oluşmasında da önemli bir paya sahiptir. (Güntay, 2018: 88).

Şekil 5: Veri Kaybına Yol Açan Saldırıların Dağılımı

Başlarda kişisel sebeplerle yapılan casusluk, zamanla bu çerçeveden çıkmış ve askeri avantaj, politika ya da ekonomi gibi faaliyetler için de kullanılmaya başlanmıştır. Kanunlara aykırı eylemlerden meydana gelen siber casusluk, başka bir devletin iletişim ağlarına erişerek veya bilgisayarlarına kanundışı şekilde sızarak, devletlerin sırlarını ele geçirme faaliyetlerine dönüşmeye başlamıştır. Devletler, örgütler, şirketler ya da kişiler gibi aktörler bakımından kurum ve birim oluşumlarını bir ihtiyaç haline getirmiştir. Oluşturulan kurum ve birimler teknik açıdan aldığı önlemlerin yanı sıra, siber casusluk konusunda bir uzmanlaşmaya gidilmesinde de öncülük etmişlerdir (Güntay, 2018: 89).

Devletler ve devlet dışı aktörler tarafında yaygın hale gelen siber casusluk, siber uzayda kolay yapılmaktadır. Soğuk Savaş döneminde casusluk tarafından yaratılan sürtünmeyi düzenleyen bir araç olarak, bazı normlar geliştirilmiştir ama yapılmaya çalışılan normlar siberin gevşek dokusu nedeniyle başarılı olamamıştır (Nye, 2014: 10).

NATO’nun önemli siber çalışmalarını yürüten Siber Savunma Mükemmeliyet Merkezi (CCDCOE) öncülüğünde ve aynı zamanda Uluslararası Bağımsız Uzmanlar Grubu’nun da eşlik etmesiyle ortaya çıkarılan Tallinn El Kitabı, siber savaş durumunda uygulanacak hukuk hakkında bilgiler verirken, kitabın 66. Maddesinde siber casusluktan bahsedilmiş ve bu konuya dair iki düzenleme getirilmiştir: (Schmitt, 2013).

1. Siber casusluk ve karşı tarafın gizli bilgilerini ele geçirme çalışmaları, ülkeler arasındaki silahlı bir çatışma durumu devam ettiği müddetçe, Silahlı Çatışma Hukukuna aykırılık oluşturmaz.

2. Casusluk görevini icra etmek maksadıyla karşı tarafın topraklarında bulunan askeri bir personel, orada yakalanırsa esir olma hakkına sahip değildir. Kendi birliklerine katılamadan ele geçirildiğinde ona casus olarak davranılır ve hükümler uygulanır.

Siber casusluk sayesinde önemli ulusal çıkarlar ve büyük faydalar sağlayan, hemen hemen her ülkenin faaliyet gösterdiği istihbarat, ülkeleri avantajlı konuma

taşımaktadır. Fakat siber casusluk yöntemlerini kullanan hiçbir devlet, istihbaratlarını ve yeteneklerini açıklamamaktadır (Ada, 2018: 18-19). Gelecekte gerçekleşebilecek konvansiyonel veya siber savaş öncesinde elde edilecek kritik bilgiler, bu saldırılar karşısında istihbaratı kullanan tarafa çok büyük avantaj sağlayacaktır.

1.8. Siber Savaş

Hava, kara, deniz ve uzaydan sonra 5. alan olarak tanımlanan siber alanda meydana gelen siber savaşlar, 5. boyut savaşları olarak da bilinmektedir. Sistemlere giriş izni olmaksızın, gizlice internet üzerinden erişim sağlayarak bilgileri ele geçirmek, yok etmek, sistemi çökertmek ya da yanlış yönlendirme yapmak amaçlanmaktadır. Siber alandaki bu faaliyetler siber saldırı, siber savunma, siber savaş ve siber silahlar gibi çeşitli şekillerde isimlendirilirken bunlara kısaca 4S de denilmektedir (Karakuş, t.y.).

1950’li yıllarla birlikte dünya ülkelerinin birbirine rakip olduğu ve mücadele verdiği alanlar arasına yeni bir savaş alanı olan uzay girmiştir. Uzay dört temel savaş alanı arasına girdikten sonra, 21. yüzyıldan itibaren bu alanların içine çok daha yeni bir alan olan siber uzay eklenmiştir. Elbette ki diğer alanlarda olduğu gibi burada da çatışmalar ortaya çıkmıştır. Siber uzayda meydana gelen ve değişik türde tarafları barındıran bu çatışmalar, siber savaş olarak isimlendirilmektedir (Ulutaş, 2018: 89).

Siber güvenlik danışmanlığı yapan ve “Cyber War” adlı eseri yazan Richard A. Clarke’a göre siber savaş; bir devletin, başka bir devletin bilişim sistemlerine veya ağlarına zarar vermek, sistemleri bozmak ya da yok etmek maksadıyla gerçekleştirdiği eylemleridir (Clarke and Knake, 2010: 11).

Siber savaş, ulus-devlet sınırları boyunca, saldırı ve savunma operasyonlarında, bilgisayarları kullanarak diğer bilgisayarlara veya ağlara elektronik araçlarla saldırmak için düzenlenen birimleri içermektedir. Yazılım programlama ve bilgisayar ağlarının karmaşıklıklarını kullanma konusunda eğitim almış bilgisayar korsanları ve diğer kişiler bu saldırıların başlıca uygulayıcılarıdır. Bu kişiler genellikle ulus devlet aktörlerinin desteği altında faaliyet göstermektedirler (Billo and Chang, 2004: 3).

Peki, siber savaşın siber saldırıdan farkını nedir? Anlam olarak benzerlik gösterse de saldırı kavramı tek taraflılığı içerirken, savaş ise iki ya da daha çok taraflılığı içermektedir. Saldırıda mağdurlar pasif ve savunma halindedir. Savaş ise her iki tarafın yönettiği saldırılardan oluşmakta ve yalnızca tek seferlik bir eylemden oluşmamaktadır (Öztürk, 2014: 24).

Siber savaşı tamamen geleneksel savaştan bağımsız olarak düşünmemek gerekmektedir. Siber savaş ve geleneksel savaş arasında hem benzerlik hem de farklılıklar mevcuttur. Konvansiyonel savaş ile siber savaş arasındaki farklılıklar Tablo 3’te aşağıda gösterilmiştir:

Tablo 3: Konvansiyonel Savaş ve Siber Savaş Arasındaki Farklar

Değişkenler Konvansiyonel Savaş Siber Savaş

Saldırı Kaynağının Tespit Edilmesi

Geleneksel savaşta saldırının kaynağını tespit etmek kolaydır

Siber savaşta saldırı kaynağını tespit etmek çok zor hatta neredeyse imkânsızdır

Hız Savaşta kullanılan en hızlı

silahı hızındadır.

İnternetin hızına bağlıdır

Saldırının Etkileşim Alanı Saldırının gerçekleştiği

coğrafi sınır kadardır Siber alan sınırları içinde

Savaşan Taraflar Birden orduları savaşır fazla ülkenin

Bir kişi, örgüt ya da grup ya da bir devlet savaşır

Saldırı Maliyeti Maliyeti yüksektir Maliyeti düşüktür

Saldırı Araçları Silah, bomba, füze vb. Bilgisayar, yazımlar, bilgi sistemleri

Teknoloji İleri düzeyde teknoloji ihtiyaçları vardır

İleri düzeyde teknolojiye ihtiyaç yoktur, mevcut teknoloji saldırı için yeterlidir

Saldırı Belirtileri Saldırı belirtileri açıktır,

tespiti kolaydır Saldırı belirtilerini tespit etmek zordur

Zarar Tespiti Kolay yapılır Zor yapılır Kaynak: Keleştemur, 2015: 164-165. Çifci, 2013: 20.

Zamanla siber savaşlar internetin yaygınlaşmasıyla ivme kazanmıştır. İlk defa, Sun Tzu'nun “Düşmanı savaşmadan ele geçirmek” kavramının, şu anki çağdaş dünyasında sınırsız olan, bu güçlü yeni silahı kullanarak, güç elde edilir hale gelmiştir. Sınırlar, gözle görülür kısıtlama veya yasaların olmadığı bu ortamda zaman içinde bilgi savaşı kavramı olgunlaşmıştır. Bilgi savaşının veya siber savaşın stratejik tarafının belirleyici bir taktiksel güce indirgenmesine neden olmuştur. Bu kuvvet, siber savaşın güçlendirici yönü, geleneksel savaşın önemli ve belirleyici bir bileşeni olsa da, geleneksel bilgeliğe karşı bu son olmamaktadır. Sadece siber savaşın stratejik yönünün başlangıcıdır (Sharma, 2010: 63).

Comodo’nun kıdemli araştırmacısı Kenneth Geers’e göre siber savaşın bir strateji olmasındaki sebepler şöyle sıralanabilir: (Geers, 2008: 3).

• İnternetin savunmasız olması

• Yüksek yatırım getirisi

• Siber savunma yetersizliği

• Düşman anonimliği

• Devlet dışı aktörlerin katılımı

Martin C. Libicki, siber savaşları ikiye ayırmıştır. Sınıflandırmasını savaşın amaçlarına göre, hedeflerine göre, kapsam ve uygulama düzeylerine göre yapmıştır. Libicki’ye göre siber savaşlar ya Stratejik Siber Savaştır ya da Operasyonel Siber Savaş’tır. Buna göre; bir ulusun ya da topluluğun, bir başka bir ulusun ya da topluluğun karar ve davranışlarını değiştirmek ve etkilemek adına başlattığı siber savaşlara Stratejik Siber Savaş denir. Saldırıyı gerçekleştiren kişi, devlet ya da devlet haricinde bir başka oluşum da olabilmektedir. Operasyonel Siber Savaş durumunda

ise; savaş sırasında askeri düzeydeki veya askeri düzeye bağlı olan sivil hedeflere karşı doğru bir şekilde ve dikkatle kullanıldığında kuvvetli bir çarpan niteliği oluşturabilmektedir (Libicki, 2009: 117).

Hasan Çifci’ye göre siber savaşta önemli olan şey hız ve çevikliktir. Çifci siber savaşı bir önleme savaşı olarak görmüştür. Bu savaşı etkileyen unsurları ve ülkelerin siber savaş stratejilerindeki önemli noktaları şöyle sıralamıştır: (Çifci, 2013: 66-70).

• Ülkelerin taraf oldukları ulusal veya uluslararası sözleşmeler veya düzenlemeler

• Ülkenin yönetilme biçimi, demokrasi anlayışı ya da insan hakları konusundaki yaklaşımları

• Ülkenin kendisini uluslararası arenada koyduğu ve konumlandırdığı yer • Ülkelerin siber alandaki etkinliği ve siber uzaya olan bağımlılığı

• Ülkelerin siber saldırı konusunda gösterdikleri savunma ve siber saldırı faaliyetleri.