T.C.

ĠSTANBUL AYDIN ÜNĠVERSĠTESĠ FEN BĠLĠMLERĠ ENSTĠTÜSÜ

SOCKETLER ÜZERĠNDEN ÖZEL HABERLEġMEDE KRĠPTOLOJĠ METODLARIN KULLANILMASI VE BĠR UYGULAMA

YÜKSEK LĠSANS TEZĠ

ORKHAN ABDULLAZADA (Y1313.010038)

Bilgisayar Mühendisliği Anabilim Dalı Bilgisayar Mühendisliği Programı

Tez DanıĢmanı: Prof. Dr. Ahmed BABANLI

YEMĠN METNĠ

Yüksek Lisans tezi olarak sunduğum “ Socketler Üzerinden Özel Haberleşmede Kriptoloji Metodların Kullanılması ve Bir Uygulama.” adlı çalışmanın tezin proje safhasında sonuçlanmasına kadarki bütün süreçlerde bilimsel ahlak ve geleneklere aykırı düşecek bir yardıma başvurulmaksızın yazıldığını ve yararlandığını ve yararlandığım eserlerin Bibliyografiya‟da gösterilenlerden oluştuğunu, bunlara atıf yapılarak yararlanılmış olduğunu belirtir ve onurumla beyan ederim.( 05.01.2017)

ÖNSÖZ

Bu çalışmada beni yönlendiren ve bana yardımcı olan değerli hocam Prof. Dr Sayın Ahmed BABANLI‟ya ve eğitimim boyunca emeyi geçen tüm hocalarıma teşekkür eder ve saygılarımı sunarım.

ĠÇĠNDEKĠLER

Sayfa

ÖNSÖZ ... vii

ĠÇĠNDEKILER ... ix

ÇĠZELGE LĠSTESĠ ... xi

ġEKĠL LĠSTESĠ ... xiii

ÖZET ... xv

ABSTRACT ... xvii

1 GĠRĠġ ... 1

2 KRĠPTOGRAFĠ KAVRAMI ... 3

2.1 Gizli Anahtarlı şifreleme ... 4

2.1.1 Bireysel akış şifrelemesi ... 5

2.1.1.1 Bireysel akış şifrelemesi anahtar üretimi ... 9

2.1.2 Blok Şifreleme ... 11

2.1.2.1 Elektronik kod defteri modu ... 12

2.1.2.2 Şifre blok zincirlemesi modu ... 12

2.1.2.3 Yayımlı şifre blok zincirlemesi modu ... 13

2.1.2.4 Şifre geri beslemeli modu ... 14

2.1.2.5 Çıktı geri beslemeli modu ... 14

2.1.2.6 Veri şifreleme standardı (Data encription standart) ... 15

2.1.2.7 Gelişmiş şifreleme standardı (Advanced encryption standard) ... 21

2.2 Açık anahtarlı şifreleme ... 29

2.2.1 RSA algoritması ... 30

2.2.2 Diffie Hellman anahtar değişimi ... 31

2.2.3 Merkle Hellman algoritması ... 32

2.2.4 Dijital imzalama algoritması ... 34

2.2.4.1 RSA dijital imzalama algoritması ... 35

2.3 Karma fonksiyonları (Hash functions) ... 37

2.3.1 MD-5 algoritması (Message-Digest algorithm 5) ... 38

2.3.2 SHA algoritması (Secure Hash Algorithm) ... 40

2.4 Steganografi ... 42 2.5 Kriptoanaliz ... 46 2.5.1 Kriptoanaliz teknikleri ... 47 3 SOCKET KAVRAMI ... 49 3.1 Akış socketleri ... 49 3.2 Datagram socketleri ... 50 3.3 Port kavramı ... 50

4 SOCKETLER ÜZERĠNDEN HABERLEġMEDE KRĠPTOLOJĠ METOD UYGULANARAK ĠLETĠġĠMĠN SAĞLANMASI ... 53

5 SONUÇ ... 83

KAYNAKLAR ... 85

ÇĠZELGE LĠSTESĠ

Sayfa

Çizelge 2.1: Sezar Şifreleme Çizelgesu ... 5

Çizelge 2.2: Vernam şifreleme Anahtar üretimi ... 6

Çizelge 2.2: Gizli Anahtarın 8 farklı permutasyonu ... 10

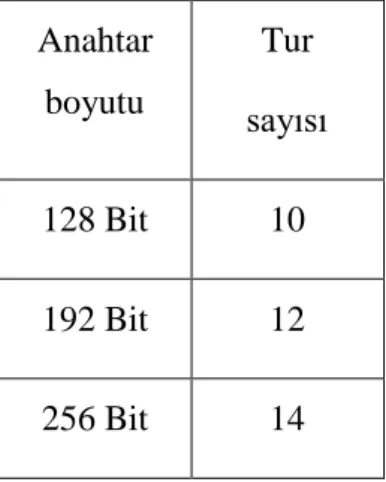

Çizelge 2.3: Anahtar boyutuna göre AES algoritmasının tur sayısı ... 22

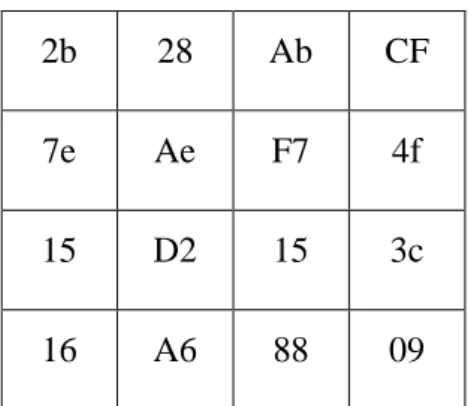

Çizelge 2.4: Girilen Anahtarın onaltılık sisteme çevrilerek 4x4 matrisi ... 25

Çizelge 2.5: Girilen Anahtarın onaltılık sisteme çevrilerek 4x4 matrisin eleman değişimi. ... 26

Çizelge 2.6: S-kutusu ile yer değiştirmiş 4x4 matrisi ... 27

Çizelge 2.7: AES algoritmasının birinci tur için üretilen anahtarı. ... 28

Çizelge 2.8: Merkle Hellman Deşifrelenmiş Metin ... 34

ġEKĠL LĠSTESĠ

Sayfa

ġekil 2.1: Kriptografi Şeması ... 3

ġekil 2.2: Otadaki Adam Saldırısı ... 3

ġekil 2.3: Ortadaki adam saldırısının önlemi ... 4

ġekil 2.4: GSM çalışma prensibi ... 6

ġekil 2.5: Eşzamanlı Bireysel Akış şifreleme diagramı ... 8

ġekil 2.6: Oto Eşzamanlı Bireysel Akış Şifreleme sistemi diagramı ... 9

ġekil 2.7: Basitleştirilmiş DGKY diagramı ... 10

ġekil 2.8: Elektonik Kod Defteri diagramı ... 12

ġekil 2.9: Şifre Blok Zincirlemesi metodunun diagramı ... 13

ġekil 2.10: Yayımlı Şifre Blok Zincirlemesi metodu diagramı ... 14

ġekil 2.11: Şifre Geri Beslemeli metodunun diagramı ... 14

ġekil 2.12: Çıktı geri Beslemeli Metodunun diagramı ... 15

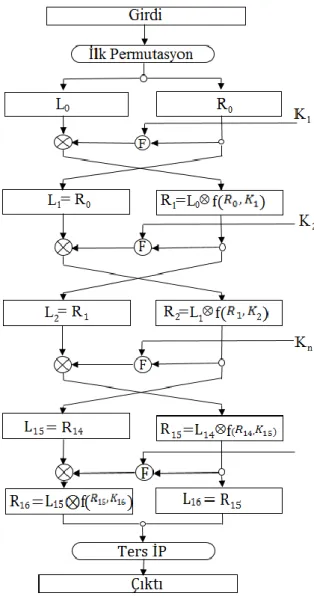

ġekil 2.13: DES algoritmasının genel yapısı ... 16

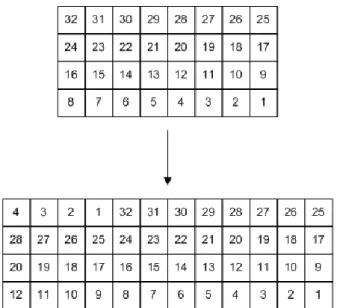

ġekil 2.14: İlk permutasyon işlemi ... 16

ġekil 2.15: DES diagramı ... 17

ġekil 2.16: F fonksiyonu diagramı... 18

ġekil 2.17: Genişletme fonksiyonu ... 18

ġekil 2.18: DES algoritması Anahtar üretimi diagramı ... 19

ġekil 2.19: PC-1 (Permuted Choice - 1) ... 20

ġekil 2.20: PC-2 (Permuted Choice - 2) ... 20

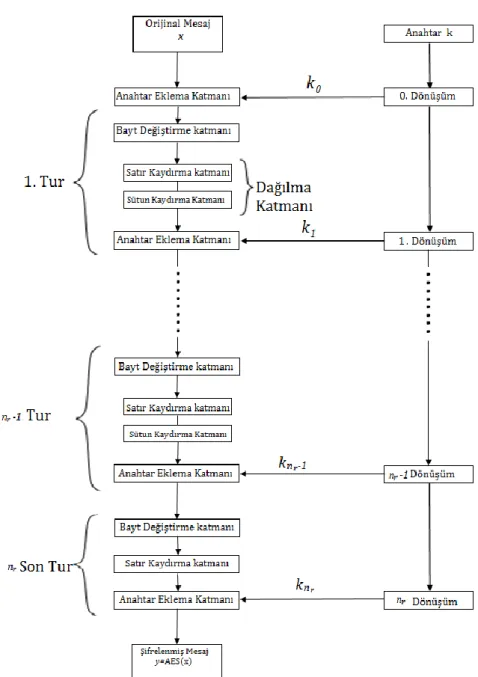

ġekil 2.21: AES şifreleme sistemi genel yapısı ... 22

ġekil 2.22: AES genel diagramı... 23

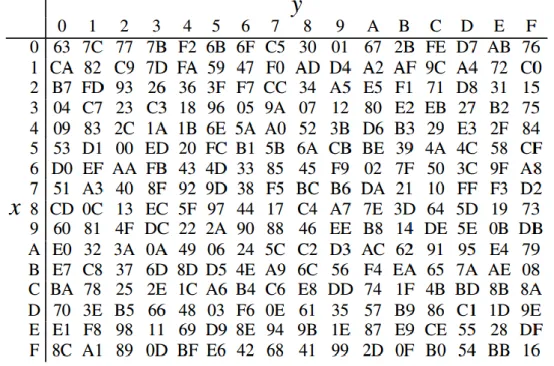

ġekil 2.23: S-kutusu (Substitution Box) ... 24

ġekil 2.24: Satır Kaydırma işlemi ... 24

ġekil 2.25: Kolon karıştırma işlemi ... 25

ġekil 2.26: S-Kutusu ... 26

ġekil 2.27: RCON matrisi ... 27

ġekil 2.28: RCON ilk kolon, 4x4 matris ilk kolon ve son kolon XOR işlemi ... 27

ġekil 2.29: birinci turun 4x4 matrisinin birinci kolonu ile ilk 4x4 matrisinin ikinci kolonunun XOR işlem sonucu ... 28

ġekil 2.30: birinci turun 4x4 matrisinin üçüncü kolonu ile ilk 4x4 matrisinin dördüncü kolonunun XOR işlem sonucu ... 28

ġekil 2.31: Açık anahtarlı şifreleme. ... 29

ġekil 2.32: Dijital imzalama işleminin diagramı ... 34

ġekil 2.33: Karma fonksiyonlarının Çakışması. ... 37

ġekil 2.34: MD-5 algoritmasının diagramı ... 39

ġekil 2.35: F fonksiyonu içerisindeki işlemler. ... 39

ġekil 2.36: SHA-1 algoritmasının diagramı ... 41

ġekil 2.37: Görünmez metinin görünür hale getirilmesi ... 43

ġekil 4.1: Burak Kullanıcısının Uygulama Arayüzü. ... 54

ġekil 4.2: Burak Uygulamasının Aslı uygulamasından mesajı almak için kodlar ... 55

ġekil 4.3 : Ege uygulamasının Arayüzü. ... 56

ġekil 4.4 : Mesaj Gönderilmesi için çalıştırılan kod. ... 57

ġekil 4.5: Şifrelenen Mesaj. ... 59

ġekil 4.6: AES şifreleme algoritması. ... 59

ġekil 4.7: Şifrelenmiş metnin deşifrelenmesi ... 61

ġekil 4.8: Ege uygulaması Şifrelenmiş metin. ... 61

ġekil 4.9: AES algoritmasının deşifrelenmesi ... 62

ġekil 4.10: Resim açma işlemi için çalışan kod. ... 63

ġekil 4.11: Şifreli Metnin Resimde Saklanması ... 64

ġekil 4.12: Resimde Metin Boyut Saklama ... 66

ġekil 4.13: Gizli Anahtar Resimde Saklama ... 69

ġekil 4.14: Şifreli Metni Resimde Saklama ... 71

ġekil 4.15: Şifreli Metin Saklama İşlemi. ... 73

ġekil 4.16: Aslıya gönderilen Resim. ... 74

ġekil 4.17: Ege Uygulaması Arayüzü. ... 74

ġekil 4.18: Aslıya Resim gönderen Kod. ... 75

ġekil 4.18: Gönderilen Resmin alınması. ... 77

ġekil 4.19: Şifreli Metnin Boyutunu Çıkarma ... 78

ġekil 4.20: Şifreli metnin Resimden çıkarma ... 79

ġekil 4.21: Gizli anahtarın Resimden çıkarılması ... 81

SOCKETLER ÜZERĠNDEN ÖZEL HABERLEġMEDE KRĠPTOLOJĠ METODLARIN KULLANILMASI VE BĠR UYGULAMA

ÖZET

Teknolojinin gelişimi birçok insan faaliyetlerinin kolaylaştırılması avantajı ile beraberinde dezavantajlarıda sergilemiştir. Oluşan bu dezavantajlar, Teknoloji alanına yan dal olarak Teknolojinin güvenliği alanınıda geliştirilmesine sebep olmuştur. Teknoloji gelişim sürecinde gözden kaçırılan hata payları, algoritmik karmaşıklık değerleri ve birçok unsurlar dezavantaj olarak nitelendirilir. Her hangi sebepden oluşan dezavantajlar teknolojinin çalışma prensibini bozmakdan çok, kullanım alanında yanlış faaliyetleri yapabilitesini yükseltmektedir. Bu sebepden modern teknolojilerin yanlış faaliyet amaçlı kullanılmaması için bu teknolojileri koruyan teknolojiler geliştirilmiştir. Elektronik ortamlarda yapılan işlemlerin amaçlarını değiştirmemek adına yapılmış güvenlik sağlayıcı algoritmalardan biride şifreleme sistemleridir. Şifreleme sistemleri teknolojinin her dalına uygulanarak yapılacak işlemlerin dış güçler tarafından yönlendirememesini sağlamıştır. Teknoloji tarihi boyunca geliştirilmiş Şifreleme Sistemlerinin bazıları saldırganların önlemlerini yeterince alamaması nedeni ile ve ya cari Şifreleme sistemin yapılacak esas işlemin yavaşlatması nedeni ile teknolojinin bu dalı araştırma merkezlerinde dahada yüksek noktalara taşınmaktadır.

Şifreleme sistemleri aynı zamanda iletişimi sağlamak için geliştirilen teknolojiye uygulanarakda yapılacak iletişimin güvence altına almaktadır. Tez kapsamında yapılan araştırmada ilk şifreleme sistemlerinden, günümüz teknolojilerin kullandığı şifrelme sistemlerine kadar tümünün çalışma prensibi anlatılmaktaıdr. Tez kapsamında yapılan araştırmalara dayanılarak yapılan projede gizli anahtarlı şifreleme yöntemlerinden olan ve en son teknolojilerin kullandığı Rijndeal algoritması sayesinde ortadaki adam saldırısına uğranmasına rağmen iletişimin güvence altında yapılması sağlanmıştır. Bu projede iletişim esnasın ortadaki adam saldırısını gerçekleştiren saldırganın, yapılan iletişimin şifreli olduğuna dair şüphelerini kaldırılması için, aynı zamanda gizli anahtarlı şifreleme sisteminin doğası gereyi şifreleyici ve deşifreleyici anahtarın güvensiz kanal üzerinden de gönderile bilinmesi için Steganografi tekniği uygulanmıştır.

Anahtar Kelimeler: Şifreleme sistemleri, Gizli Anahtarlı şifreleme, Açık Anahtarlı şifreleme, Steganografi, Socketler programlama.

USĠNG CRYPTOGRAPHĠC METODS ĠN PRĠVATE COMMUNĠCATĠON VĠA SOCKETS AND AN APPLĠCATĠON

ABSTRACT

The advantage of Development of Technology are facilitated human activities. Along this advantages appeared disadvantages. These disadvantages are led to development Seceure Sistems of technology. The technology disadvantages are considered by overlooked errors, value of algorithm complexity. Any disadvantages are occured along side of distributing the working principle of technology, also misuse rate will be increase. For these reason protect to these technologies are being developed safe systems. One of the safe systems are the Criptpographic systems. Cryptography using every technology systems for secure.

Cryptography also using in electronic communication. Thanks to cryptography, pairs can communicate safely. In this Dessertation are reserched history of Cryptography, current Cryptography sistems which use in modern technology. Based on advanced Cryptographic sistems this dessertation project use Rijndeal algorithm and make this communication safely against atackers. In this project when pairs are during communication over the insecure channel, this channel are eavedropping from passive attacker. The purpose of this project is make commination safely. To make communication safely, pairs must communicate by Rijndeal cryptographic algorithm. Other purpose of this project is attacker shouldn‟t suspect in this communication using cryptographic techniques. For this reason pairs must hide the encrypted text by Steganographic techniques. İn this project pairs use private key encryption sistems, for this reason pair must share private key over the secure channel. İn this project pairs can share private key over the insecure channel by Steganographi techniques. Keywords: Encryption systems, Private key encryption, Public key encryption, Steganography, Socket programming

1 GĠRĠġ

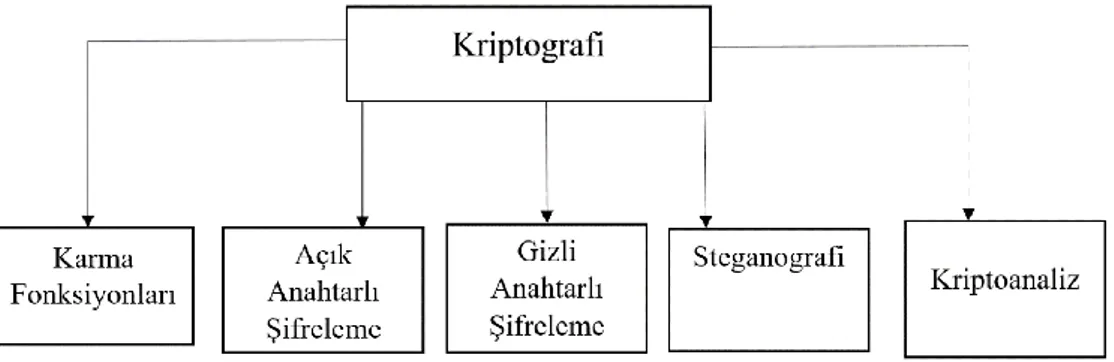

Tez kapsamında yapılan araştırma, Kriptografi bilim dalının bölümleri hakkındadır. Bu araştırmada kriptografinin dallarında yapılmış teknikler anlatılmaktadır. Modern teknolojiler araştırmada gösterilen kriptografinin bütün dalını kullanmaktadır ki bu dallar işlevlerine göre uygun teknolojilere uygulanır. Tez kapsamında 2. Bölümde Kriptografi biliminin isminin nerden geldiği hakkında bilgi verilmiştir, alt bölümler olarak bu dallara değinilmiştir. Kriptografi temel olarak 5 bölüme ayrılmaktadır.

Açık anahtarlı şifreleme sistemleri. Bu sistemlerin uygulanma amacı güvensiz kanal üzerinden iletişim sağlayacak tarafların iki tane anahtarı bulunmaktadır. Bu anahtarlardan bir tanesi her kes tarafından bilinen anahtardır ki karşı taraf orijinal mesajı şifrelerken herkes tarafından bilinen anahtarla şifrelemelidir. Bu şifreleme yönteminin önemli taraflarından bir tanesi ise deşifreleme işleminin sadece gizli anahtarla gerçeleştirilmesidir. Tez kapsamında açık anahtarlı şifreleme sistemlerine ait algoritmalar gösterilmiştir.

Gizli anahtarlı şifreleme sistemleri. Bu sistemlerin uygulama amacı da güvensiz kanal üzerinden güvenli iletişimi sağlamaktır. Bu şifreleme sistemlerinde iletişime geçilecek tarafların ortak anahtarı belirlemeli ki bu anahtarı da güvenli kanal üzerinden iletişim yaparak belirlenmeli. Belirlenmiş olan gizli anahtar ile şifreleme ve deşifreleme işlemi yapılır. Tez kapsamında gizli anahtarlı şifreleme sistemine örnek olan algoritmalar incelenmiş, ve yapılan projede bu tür şifreleme sistemi kullanılmıştır.

Steganografi, Kriptografinin esas bölümden biri olup yapılacak iletişimi şifrelemeden karşı tarafa gizli şekilde iletmek için kullanılmaktadır. Tez kapsamında yapılan araştırmada tarih boyunca ve modern teknolojide kullanılan steganografi teknikleri anlatılmış, ve yapılan uygulamada gizli anahtarlı şifreleme yöntemi ile iletişim sağlamak isteyen iki tarafın güvenli kanal olmaksızın iletişimi gerçekleşmesi sağlanmıştır.

Karma Fonksiyonları Kriptografinin esas bölümlerindendir. Bu fonksiyonun çıktısı olan şifrelenmiş metinlerin deşifrelenmesi yoktur. Bu tür fonksiyonlar veri bütünlüğünün doğrulanması için kullanılmaktadır. Tez kapsamında yapılan araştırmada modern teknolojinin kullandığı Karma Fonksiyonları, bu fonksiyonların sağladığı avantajlar ve dezavantajlardan bahsedilmiştir.

Kriptoanaliz, Kriptografinin bir başka esas bölümüdür ki, bu bölümde geliştirilmesi planlanan Şifreleme sistemlerininin tasarımı esnasında dikkat edilmesi gereken standatlar ele alınır. Tez kapsamında yapılan araştırmada kriptoanaliz standartlarına değinilerek geliştirilmek istenen Şifreleme Sisteminin dirençliliği nasıl denetlenmesi yapılmıştır.

Tez kapsamında 3. Bölümde iletişimin sağlanması için gereken bilgilere değinilmiştir ki bu bilgilerden yola çıkılarak 4. bölümde iki karakterin iletişimi sağlanmıştır. Yapılan iletişim ortadaki adam saldırısına uğramasına rağmen iletişim güvenli boyuta yükseltilmiştir.

2 KRĠPTOGRAFĠ KAVRAMI

Kriptoloji bilimi güvenlik alanının en önemli dallarından biridir ve kelime kökeni yunancadan gelmektedir. Anlamı ise Cryptos gizlilik, logos bilim demektir. Kriptolojinin önemli dallarından biride Kriptografidir ki kelime kökeni yunancadan gelmektedir. Anlam olarak “kryptos‖ gizlilik , “graphien‖ yazmak ifade edilmektedir. Türkçe karşılık olarak ―Şifre yazımı‖ diye de bilinmektedir. Kriptografi kendi bünyesinde beş ana dala bölünmektedir ki bu dalların şeması Şekil 2.1‟da çizilmiştir.

ġekil 2.1: Kriptografi Şeması

Kriptografinin amacı orjinal mesajı şifrelemek ve deşifrelemekten ibaretdir. Teknoloji dünyasının tüm alanlarında güvenlik ele alınması için yapılan tüm işlemler şifreleme ve deşifrelemeye dayanmaktadır. Bu güvenliyin esas amacı çok bilinen “Ortadaki Adam” saldırılarının önleminin alınmasıdır. Ortadaki adam saldırısı Şekil 2.2‟ de gösterilmiştir.

Şekil 2.2‟den de görüldüğü gibi Aslı ve Burağın güvensiz kanal üzerinden sohbeti gerçekleştirilmiştir ve bu esnada Egenin ortadaki saldırgan şahıs olarak bu sohbeti dinlemektedir. Bu tür saldırıyı gerçekleştiren saldırganlar grup olarak ikiye ayrılırlar. Aktiv- saldırganlar güvensiz kanal üzerinden elde ettiği mesajları değiştire bilir, mesaj iletimini engelliye bilir, Mesajları iletme süresinin geciktire bilir ve ya mesaj sırasını değiştire bilir saldırganlardır. Pasiv- saldırganlar ise güvensis iletişim kanalını sadece dinleyen saldırganlardır.

Bu saldırganların önlemini alınması için Aslı ve Burak kendi aralarında mesajlaşırken Şifreleme ve Deşifreleme fonksiyonları kullanılmalıdır. Bu şekilde mesajlaşmalar ortadaki adam saldırganı olan Ege‟i mesajı elde etmesinin önlemini almasada mesajın içeriğini öğrenmesinin önlemi alınacaktır. Şekil 2.3 de bu işlemler gösterilmiştir.

ġekil 2.3: Ortadaki adam saldırısının önlemi

Şekil 2.3‟den de görüldüğü gibi Aslı mesajı göndermeden önce Burak ile ortak şifreleme ve deşifreleme anahtarını belirler ki Egenin bu anahtarı bilmemesi gerekiyor. Ortak gizli anahtarı belirledikten sonra Aslı bu anahtar ile şifreleme ilemini gerçekleştirir E( ,m), sonrasında şifrelenmiş olan mesajı c‟i Burağa gönderir. Ege şifrelenmiş olan mesajı elde etse bile gizli anahtarı bilmediğine göre mesaj içeriğini göremeyecektir. Burak şifrelenmiş mesajı alır ortak belirlenen gizli anahtar ile deşifreleme fonksiyon sonucu orijinal mesajı elde eder. Aynı çözüm Burak içinde geçerli olucaktır

2.1 Gizli Anahtarlı Ģifreleme

Aslı ve Burağın güvenli iletişim kanalı üzerinden ortak belirlediği gizli anahtar ile şifreleme işleminin başka bir ifade ile simetrik şifreleme sistemi olarak da

bilinmektedir. Simetrik şifreleme işleminin anlamı her iki tarafın aynı anahtarı kullanarak aynı şifreleme ve deşifreleme fonksiyonlarının kullanmasıdır.

İlk gizli anahtarlı şifreleme fonksiyonu Roma imparatoru “Julio Ceaser”-ın keşfettiği Sezar şifreleme yöntemidir. Savaş esnasında Generallerle mektuplaşarak savaş hakkında bilgileri ve vereceği emirleri düşman askerler tarafından ele geçirilse bile okunamaz hale getirmek için kullandığı yöntemdir. Sezar şifreleme sisteminin çalışma prensibi ise Generaller ve sadece kendisinin belirlediği anahtar numarası seçilir ki bu anahtar numarası alphabe sırasını kaydırmak için kullanılır. Çizelge 2.1 da gösterildiği gibi, eğer gizli anahtar K=1 olarak ele alacak olursak, şifreleme işlemini kaydırılmış apfabeye göre yapıla bilinir.

Çizelge 2.1: Sezar Şifreleme Çizelgesu

Çizelge 1.0‟a göre şifrelemek isteyeceğimiz olan “AYDIN” kelimesinin şifrelenmiş hali “BZEİÖ” gibidir. Formül olarak anlatıcak olursak şifreleme işleminin formülü harfin sıranumarası+1= uygun olan harif deşifreleme işleminin formülü ise şifreli metnin harf sırası-1=orıijinal metnin harf sırası. Gizli anahtar şifreleme kendi bünyesinde ikiye ayrılırlar ki bunlar

1. Bireysel Akış Şifreleme sistemi 2. Blok şifreleme sistemi

Bu şifreleme sistemlerinin her ikisi günümüz teknolojisinde kullanılmaktadır ki bunlardan bir kaçı saldırıya uğrayarak kırılmıştır.

2.1.1 Bireysel AkıĢ ġifrelemesi

Simetrik Şifreleme Sisteminin önemli bölümlerinden olan Bireysel Akış Şifreleme Sistemi ile Blok Şifreleme sistemini karşılaştırılıcak olursak, bu şifreleme sistemi Blok şifreleme sistemine nazaran daha hızlı çalışmakta ve aynı zamanda daha az donanım maliyyetine sahiptir.

Adından da bilindiği üzere Bireysel Akış şifrelemesi orijinal mesajı şifrelerken herbir karakteri ayrı ayrı şifrelemektedir. Başka bir deyişle her bir karakter seçilmiş olan gizli anahtar ile bireysel olarak şifrelenir.

Modern teknolojinin en ünlüsü olan GSM (Global System for Mobile- Mobil İletişim İçin Küresel Sistem) Bireysel Akış Şifreleme sistemini kullanmaktadır. GSM çalışma prensibi iletilecek ses mesaj ikili sisteme çevrilerek bireysel olarak şifrelenir sonrasında baz istasyonuna gönderilir ve sonra bu mesaj hedef telefonuna gönderilir ve deşifreleme işlemi hedef telefonda gerçekleştirilir. Bu prensip Şekil 2.4 gösterilmiştir.

ġekil 2.4: GSM çalışma prensibi

Bireysel Akış Şifrelemesinin en önemli özelliklerinden birisi de zamana göre farklı şifreleme işlemini gerçekleştirmektir, ve bu yöntemle çalışan Şifreleme sistemlerinden en çok bilinen “Vernam Şifreleme Sistem” gösterile bilinir. Vernam Şifreleme sistemi kendi ismini bu yöntemi keşfeden Gilbert Vernam‟ dan almıştır. Bu yöntem “Tek Kullanımlık Şerit” olarakda bilinir. Bu şifreleme sistemine göre her kelimeyle eş uzunlukta anahtar üretimi yapılmaktadır. Örnek olarak Türk alfabesine göre “AYDIN” kelimesini Vernam şifreleme yöntemi ile şifreleyelim. Bu yönteme göre her gönderilen mesaj için ayrı anahtar üretilir ki bu da kullanılan alfabedeki harf sınırları içerisinde farklı permutasyonlarda numaralar üretilir.

Çizelge 2.2: Vernam şifreleme Anahtar üretimi

Çizelge 2.2‟de görüldüğü üzere “AYDIN” kelimesi için anahtar üretilmiştir. Vernam şifreleme sistemine göre şifrelenecek metnin içindeki harflerin sıra

numarasıyla onlara karşılık üretilmiş rastgele anahtar numarası toplanarak çıkan sonuç alfabe sayısının numarası ile modüler işleme tabi tutulur. “A” sıra numarası “1” ve karşılık gelen rastgele anahtar numarası “23”, bu rakamlar toplanarak mod 29 göre hesaplanıcaktır

1+23=24 24 mod 29=24 (T) 28+12=40 40 mod 29=11 (I)

5+9=14 14 mod 29=14 (K) 11+6=17 17 mod 29=17 (N) 17+11=28 28 mod 29=28 (Y)

Böylece “AYDIN” kelimesinin Şifrelenmiş hali “TIKNY” olucaktır. Şifrelenmiş mesajı karşı tarafa göndermeden önce rastgele üretilmiş anahtar kelime güvnilir kanal üzerinden gönderilir sonrasında şifrelenmiş mesaj gönderilir. Gönderilen mesajı şifrelemek için, şifreli mesaj karakterlerinin alfabedeki sıra numarası ele alınır ve rastgele üretilmiş anahtar sırasını sırasıyla çıkarma işlemi yapılarak orijinal metin ele alınmış olur. “TIKNY” kelimesini deşifrelemek için bu karakterlerin alfabedeki sıra numarası belirlenir “24, 11, 14, 17, 28”, sonra bu rakamlardan rastgele üretilmiş olan anahtar dizisindeki birinci elemandan itibaren çıkarma işlemi gerçekleştirilir.

24 – 23=1 (A) 11 – 12=-1+29=28 (Y)

14 – 9=5 (D) 17 - 6 = 11 (I) 28 – 11 =17 (N)

Böylece şifrelenmiş mesajı deşifrelenir. Günümüz teknolojisinde ise Vernam şifreleme sistemi orijinal messaj ve rastgele üretilmiş anahtar kelime ikili sisteme çevirilerek uygun gelen anahtar ile XOR işlemine tabi tutulur ve üretilmiş olan ikili sistem onlu sisteme çevrilerek şifrelenmiş mesaj elde edilir. Deşifreleme işlemi ise yine aynı şekild şifrelenmiş mesajın karakterleri ve belirlenmiş gizli anahtar ikili sisteme çevrilerek XOR işlemine tabi tutularak orijinal mesajı elde edilmiş olunuyor.

Bireysel Akış şifreleme sistemi temel olarak iki gruba bölünmektedir. 1. Eşzamanlı Bireysel Akış Şifreleme

2. Oto Eşzamanlı Bireysel Akış Şifreleme

Eşzamanlı bireysel Akış Şifreleme sistemlerinde üretilen anahtar orijinal mesajdan ve ya şifrelenmiş mesajdan bağımsız olarak üretilir. Bu tür sistemlerde güvenli kanal üzerinden anahtarlar ikili sisteme çevrilerek gönderilmektedir, eğer anahtar gönderme zamanında veri kaybı yaşanırsa Bireysel Akış şifreleme sisteminin çalışma prensibi bireysel olduğu için bu bozulma diğer mesajlara yansımyacaktır. Aktiv saldırganlar şifrelenmiş mesajı ele geçirib karakterleri değiştirerek karşı tarafa gönderirse alıcı taraf gizli anahtarla bile şifrelenmiş mesajı deşifreleyemeyecektir. Dolayısıyla Eşzamanlı Bireysel Akış Şifreleme sistemleri Aktiv saldırılara karşı hassas hale gelmektedir. Bu işlemler Şekil 2.5 de gösterilmiştir

ġekil 2.5: Eşzamanlı Bireysel Akış şifreleme diagramı

Şekil 2.5‟den görüldüğü üzere gizli anahtar bağımsız olarak ikili sisteme çevrilerek orijinal mesajın ikili sisteme çevrilmiş hali ile XOR işlemine girer. Oto Eşzamanlı Bireysel Akış Şifreleme sistemlerinde gizli anahtarın üretimi sonrası, gönderilmiş şifrelenmiş mesaja göre üretilir ve karşı tarafa gönderilir. Şekil 2.6 da Oto Eşzamanlı Bireysel Akış Şifreleme sisteminin diagramı çizilmiştir.

ġekil 2.6: Oto Eşzamanlı Bireysel Akış Şifreleme sistemi diagramı

Şekil 2.6‟dan da görüldüğü üzere şifreleme başlarken bit olarak rastgele bir başlangıç vektoru ile ikili sisteme çevrilmiş gizlii ahatar karıştırma fonksiyonuna girer ve bu fonskiyonun çıktısı orijinal mesajın ikili sisteme çevrilmiş hali ile XOR işlemine tabi tutulur. Bir sonraki adımda ise önceki adımın çıktısı olan şifrelenmiş metin başlangıç vektörü rolünü oynar ki sonrasında bu vektör karıştırma fonksiyonu sayesinde gizli anahtar ile karıştırılır. Bu fonksiyonun çıktısı ikili sisteme çevrilmiş orijinal mesaj ile XOR işlemine tabi tutulur.

2.1.1.1 Bireysel AkıĢ ġifrelemesi Anahtar Üretimi

Güvenli iletişimin Bireysel Akış Şifreleme yöntemi ile sağlanmasında farklı yöntemlerden biride her gönderilen şifrelenmiş mesajın deşifrelenmesi için farklı anahtarın üretilmesidir. Farklı anahtarın üretimi belirlenmiş doğrusal hareket formüllerine göre tasarlanır. Bu tür tasarlanan formüllerin genel adı ise Doğrusal Geribildirim Kaydırma Yazmaçları (LFSR-Linear Feedback Shift Register) olarak bilinmektedir. DGKY‟ler teknikleri ile anahtarın üretimi donanım tarafından kolaylıkla gerçeklenebilinir. Matematiksel olarak kolay şekilde hesaplanabilinir.

DGKY‟ler‟n en basitleştirilmiş olanlarından birisi zamanın deyişmesinden bağımlı şekilde doğrusal olarak üretilen anahtarlardır. Şekil 2.7‟de Basitleştirilmiş DGKY‟nin örneği gösterilmiştir.

ġekil 2.7: Basitleştirilmiş DGKY diagramı

Şekil 2.2 diagramından da görüldüğü gibi bu DGKY‟nin derecesi 3 olması gizli anahtarın ikili sistemdeki bit sayısının 3 olmasına dayanır. Diagramdan görüldüğü üzere her saniye geçtikce anahtar bitleri sağa doru kaydırılarak farklı anahtar üretiliyor. Bu üretim belirli bir zaman sonra kendini tekrarlayarak devam edecektir. Örnekte verilen değerleri gizli anahtarın bitlerini ifade etmektedir. Bu üretim belli bir zaman aralığında bitler her defasında sağa kaydırılarak ve bundan başka en sağdaki iki bit kendi aralarında XOR işlemine tabi tutularak kaydırılır. Gizli anahtarın “1 0 1” olduğunu varsayarsak Çizelge 2.2 de bu anahtarın farklı 8 farklı permutasyonları gösterilmiştir.

Çizelge 2.2: Gizli Anahtarın 8 farklı permutasyonu Zaman

0 1 0 1

1 1 1 0

2 0 1 1

Çizelge 2.2‟den de görüldüğü gibi belirlenmiş zaman aralığında farklı permutasyon üretilmişdir. 3. zaman aralığını, verilen diagrama göre hesaplayacak olursak 2. zamanda gizli anahtarın permutasyonu , , şeklindedir. Verilen diagrama göre işlem şeklinde ilerlerse , Başlangıç durum anahtarını tekrarlayacaktır. Verilen bu örnek DGKY‟nin en basitleştirilmiş şeklidir ki günümüz teknolojileri belirlenmiş zaman aralığında polinomik denklem hesaplamaları yapılarak gizli anahtar üretimini yapmaktadır.

2.1.2 Blok ġifreleme

Simetrik şifreleme sisteminin bir diğer alt bölümü de blok şifrelemedir. Blok şifrelemenin çalışma presnibi girilmiş olan orijinal mesajı bloklar haline getirerek şifreler ve şifreleme işleminin sonunda bu blokları yan yana dizerek şifrelenmiş mesajı üretmiş oluyor.

Blok şifreleme sisteminin en eski örnek olarak Vigener şifreleme sistemini göstere biliriz. Vigener şifreleme sistemine göre şifrelenecek kelime anahtar uzunluğu boyutunda bloklara bölünerek şifrelenir. Örnek olarak “Deformasyon” kelimesini “su” anahtar kelimesine göre şifreleyecek olursak kelime ikişer blok haline getirlir “De”, “fo”, “rm”, “as”, “yo”, “nd” olarak bloklar haline getirilir, sonra bu bloklardaki harflerin alfabedeki sıra numarasıyla gizli anahtar içerisinde bulunan harflerin alfabedeki sıra numarası toplanır ve sonucunda mesajın şifrelenmesi gerçekleşiyor.

Modern blok şifreleme dikkat edilmesi gereken noktalar gözden kaçınılırsa “Kaba kuvvet (Brute force)” ve benzeri saldırılara karşı zayıf kalacaktır. Bu zayıflığı aradan kaldırma nedeni ile Blok şifrelemeleri güçlü kılan faktörler aşağıdakilerdir.

Anahtar: Blok şifreleme sistemlerinde seçilen gizli anahtarın uzunluğunun artması saldırganların işlerinin bir o kadar da zorlaştırıldığı görülmüştür.

Döngü sayısı: Blok şifreleme sistemlerinde yapılan döngülerin artırılması yerdeyişme fonksiyonlarının sayısını da arttırır, dolayısıyla şifreleme işlemi sonucu ortaya yeteri kadar karmaşık şifrelenmiş mesaj üretilmiş olur. Dikkat edilmesi gereken nokta ise döngü sayısının artışı algoritmanın karmaşıklığınıda artırmaktadır ki bunun sayesinde algoritmanın performansını etkilemiş olur

S-kutuları (Substitution Box – Yerdeyişme kutuları ): Blok şifreleme sistemlerinde orijinal mesajı karıştırma için S- kutularının rolü çok önemlidir. Günümüz teknolojisinin kullandığı şifreleme sistemlerinde S-Kutuları kullanılmıştır. S-kutuları Blok şifreleme sisteminin doğrusal olmayan elemanlarıdır ve bu yüzden iyi bir S-kutuların seçimi şifrenin karmaşıklığını doğrudan etkileyecektir.

Modern Blok şifreleme sistemler yukarıda söylediğimizler döngüleri kendi içinde barındırmaktadır. Bu döngüler içerisinde Blok şifrelemelerin ait olan 5 metodlar bulunmaktadır bir çok blok şifreleme sistemleri bu metodlar prensibinde çalışmaktadır

Elektonik Kod Defteri (Elecrtonic Codebook Mode – ECB-)

Şifre Blok Zincirlemesi (Cipher Block Chaining Mode - CBC)

Yayımlı Şifre Blok Zincirlemesi (Propagating Cipher Block Chaining Mode - PCBC)

Şifre Geri Beslemeli (Cipher Feedback Mode - CFB)

Çıktı geri Beslemeli(Output Feedback Mode-OFB)

Modern şifreleme algoritmaları gösterilen her moda göre farklı şifrelenmiş mesaj çıkartmaktadır.

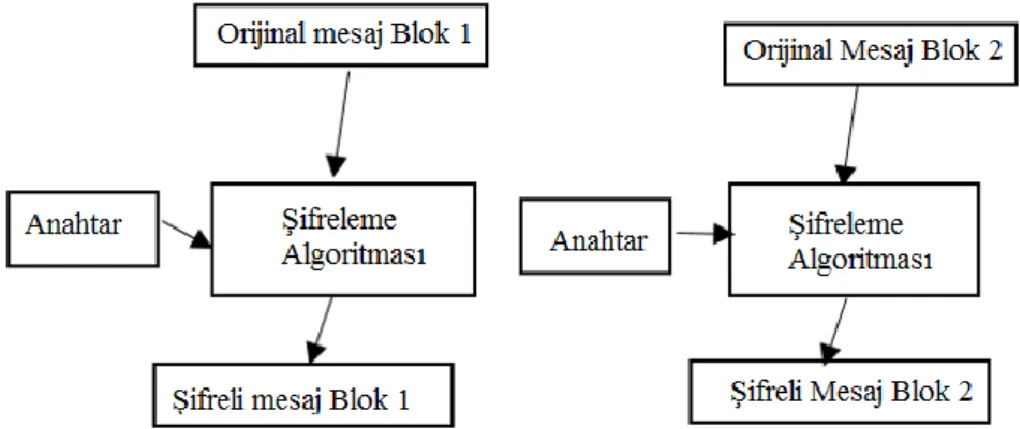

2.1.2.1 Elektronik Kod Defteri Modu

Elektonik Kod Defteri Modu blok şifreleme sisteminin en basitlerindendir yukarıda gösterilen Veginer şifreleme sistemi çalışma prensibi bu metodla aynıdır. Şöyle ki şifrelenecek olan açık mesaj ikili sisteme çevrilerek bloklara bölünür ve her bir blok ayrı ayrı şifrelenir. İşlem sonucunda ise şifreli mesaj üretilmiş oluyor. Şekil 2.8‟de Elektonik Kod Defteri modunun diagramı gösterilmiştir.

ġekil 2.8: Elektonik Kod Defteri diagramı 2.1.2.2 ġifre Blok Zincirlemesi Modu

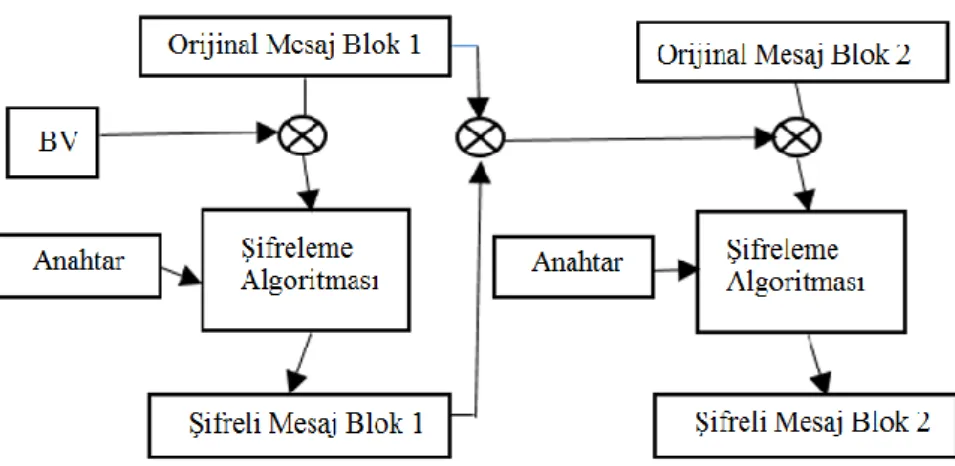

Şifre Blok Zincirlemesi metodunda ikili sisteme çevrilmiş olan orijinal mesajın birinci bloğu Başlangıç Vektoru ile XOR işlemine tabi tutulduktan sonraki çıktı gizli anahtar ile şifreleme fonksiyonundan geçerek birinci şifrelenmiş bloğu

üretilir (Başlangıç Vektorü rastgele üretilmiş ve ya belirli bir algoritma sonucu olan ikili sistem çıktısı ola bilir). Bir sonra ki orijinal mesaj bloğunu şifrelemek için birinci şifrelenmiş olan mesajların bit karşılığı ile XOR işlemine tabi tutulduktan sonra şifreleme fonksiyonuna girilir. Şekil 2.9‟de Şifre Blok Zincirlemesi modunun diagramı gösterilmiştir.

ġekil 2.9: Şifre Blok Zincirlemesi metodunun diagramı 2.1.2.3 Yayımlı ġifre Blok Zincirlemesi Modu

Yayımlı Şifre Blok Zincirlemesi metodu ise birinci ikili sisteme çevrilmiş orijinal mesaj bloğu Başlangıç vektörü ile XOR işlemine girer bu işlemin çıktısı ile gizli anahta şifreleme algoritmasına girer. Bu algoritmanın çıktısı birinci şifreli mesaj bloğunu oluşturur. ikinci bloğun şifrelemesinden önce birinci bloğun şifreli mesajı ile orijinal mesajın ikili sisteme çevrilmiş hali XOR işlemine girer, bu işlemin çıktısı ikinci şifrelenecek olan orijinal mesajın ikili sisteme çevrilmiş hali ile XOR işlemine girer. Bu işlemin çıktısı ile gizli anahtar şifreleme algoritmasına girer ve çıktı olarak ikinci şifrelenmiş mesaj bloğu üretilmiş olur. Şekil 2.10‟da Yayımlı Şifre Blok Zincirlemesi modu diagramı çizilmiştir.

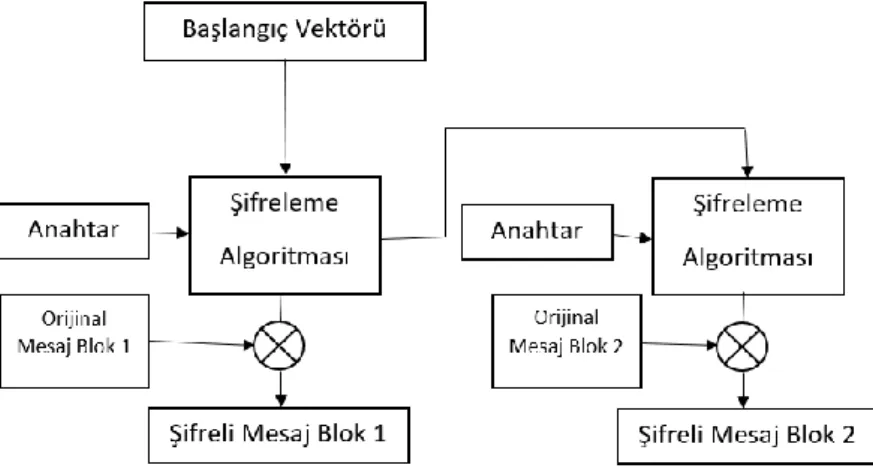

ġekil 2.10: Yayımlı Şifre Blok Zincirlemesi metodu diagramı 2.1.2.4 ġifre Geri Beslemeli Modu

Şifre Geri Beslemeli metodunda birinci şifreli mesaj bloğunu üretmek için rastgele seçilmiş Başlangıç metodu gizli anahtar ile Şifreleme algoritmasına girer ve bu algoritmanın çıktısı ile ikili sisteme çevrilmiş birinci orikinal mesaj bloğu XOR işlemine girerek birinci şifrelenmiş mesaj bloğunu üretmiş olur. Bir sonraki şifreli mesaj bloğunu üretmek için birinci şifreli mesaj bloğu gizli anahtar ile şifreleme algoritmasından geçer bu algoritmanın ikili sistem çıktısı ile ikinci ikili sisteme çevrilmiş orijinal mesaj bloğu ile XOR işlemine tabi tutulur ve çıktı olarak ikinci şifreli mesaj bloğu üretilmiş olur. Şekil 2.11‟de Şifre Geri Beslemeli metodunun diagramı çizilmiştir.

ġekil 2.11: Şifre Geri Beslemeli metodunun diagramı 2.1.2.5 Çıktı Geri Beslemeli Modu

Çıktı geri Beslemeli Metodunda Başlangıç metodu ile gizli anahtar şifreleme algoritmasına girer ve bu algoritmanın çıktısı hem ikili sisteme çevrilmiş

orijinal mesah blok 1 ile XOR işlemine girerek şifrelenmiş mesaj bloğunu üretir hemde ikinci şifrelenmiş mesaj bloğunu üretmek için gizli anahtar ile şifreleme algoritmasına girer. Bu algoritmanın çıktısı ikinci ikili sisteme çevrilmiş olan orijinal mesaj ile XOR işlemine girerek ikinci şifrelenmiş mesaj bloğunu üretir. Şekil 2.12‟de Çıktı geri Beslemeli Metodunun diagramı çizilmiştir.

ġekil 2.12: Çıktı geri Beslemeli Metodunun diagramı 2.1.2.6 Veri ġifreleme Standardı (Data Encription Standart)

Ulusal Standartlar ve Teknoloji Enstitüsü (National Institude of Standards and Technology) 1977 senesinde Teknolojinin güvenliği arttırma amacı ile ulusal bir standart olabilecek kriptografik bir algoritma talebinde bulundu. Bu talebe yönelik IBM firmasının geliştirdiği LUCIFER algoritmasını Ulusal Standartlar ve Teknoloji Enstitüsüne sunmuştur. Bu algoritma üzerinde değişiklikler yapılarak bu algoritmanın resmi adı DES (Data Encription Standart) olarak belirlenmiştir.

DES algoritması bir Blok şifreleme sistemidir ki her bir bloğun boyutu 64 bitdir. Şekil 2.13‟de DES algoritmasının genel yapısı gösterilmiştir.

ġekil 2.13: DES algoritmasının genel yapısı

Şekil 2.13‟de gösterildiği gibi şifrelenecek mesaj 64 bitlik bloklara bölünür ve her bir blok Şekil 2.14‟de gösterilen İlk permutasyon işleminden geçer ki bu işlemin sonunda orijinal ilgili 64 bit orijinal mesajın bit sırası rastgele karıştırılıyor.

ġekil 2.14: İlk permutasyon işlemi

Şekil 2.14‟de gösterildiği gibi ilgili 64 bitlik orijinal mesaj bu işlem sonucun de 58. Bit ilk 50. Bit ikinci 7. Bit ise 64 cü sırada durmuş olucaktır. Bu işlemin sonucu DES algoritmasının girdisi olarak Şekil 2.15‟ de gösterilen işlemlerden geçer

ġekil 2.15: DES diagramı

DES‟in diagramından görüldüğü gibi 64 bitlik olan orijinal metin ilk permutasyon işleminden geçerek bitlerin sırası rastgele olarak dizilir, bu işlemin sonucundaki 64 bitlik veri sağ ve sol taraf olarak ikiye bölünür. Sağ tarafdaki 32 bitlik veri ile anahtar üretimi algoritmasının birinci turunun çıktısı F fonksiyonuna girer ki bu işlemin sonucunda 32 bitlik bir karıştırılmış veri üretilmiş olur. Şekil 2.16‟da F fonksiyonunun diagramı gösterilmiştir.

ġekil 2.16: F fonksiyonu diagramı

F fonsiyonun diagramından görüldüğü gibi 32 bitlik sağ taraf genişletme fonksiyonuna girerek 48 bite yükseltilir. Genişletme fonksiyonu Şekil 2.17 gösterilmiştir.

ġekil 2.17: Genişletme fonksiyonu

Genişletme fonksiyonunun resminden de görüldüğü gibi genişletme işlemi rastgele seçilen bitler tekrar olarak farklı sıraya yazılarak 32 bitlik veri 48 bitlik veri haline gelir.

Genişletme fonksiyonunun 48 bitlik çıktısı ile anahtar üretimi algoritmasının birinci turunun 48 bitlik çıktısı XOR işlemine tabi tutulur. Bu işlemin 48 bitlik sonucu sekiz parçaya bölünerek S kutularına girer.S kutularına giren 6 bit sayısı

4 bit olarak çıkar bu işlem ise S[0]={ ⏟ } { } gerçekleştirilir. Bütün S kutularının sonucunda tüm 4 bitlik veriler birleşerek 32 bitlik bir veri haline gelir. F fonksiyonunun 32 bitlik çıktısı ile sol tarafdaki 32 bitlik veri ile XOR işlemine tabi tutulur. Bu işlemin çıktısı bir sonraki tur için sağ taraf rolünü oynuyacaktır. . Birinci turun sağ tarafı ise bir sonraki tur için sol tarafı olacaktır. On altıncı turdan sonra 64 bitlik çıktı Ters IP işemine girerek bitlerin sırası değiştirilir. Böylece her bir 64 bitlik veri için yukarıda anlatılan şifreleme işlemi 16 kere tekrarlanarak şifreleme işlemi gerçekleştirilir. Şifreleme işlemi gerçekleşitirilirke her bir tur için farklı bir anahtar üretilir. DES algoritmasının anahtar üretimi Şekil 2.18 de gösterilmiştir.

ġekil 2.18: DES algoritması Anahtar üretimi diagramı

DES algoritması Anahtar üretimi diagramından da görüldüğü üzere anahtar üretimi işlemi 16 turdan ibaretdir. DES algoritmasının anahtar boyutu 64 bittir. 64 bitlik anahtar verisi PC-1 (Permuted Choice - 1) işleminden geçerek 64 bitlik veriyi 56 bit‟e düşürür. PC-1 işlemi Şekil 2.19‟ da gösterilmiştir.

ġekil 2.19: PC-1 (Permuted Choice - 1)

Bu işlemin çıktısı olan 56 bitlik veri ikiye bölünerek ve oluşturmaktadır. İçerisinde 28 bit barındıran sola bir adım kaydırma işlemi yapar. ise sağa bir adım kaydırma işlemi yapar. Bu işlemden sonra sola bir adım kaydırılan ile sağa bir adım kaydırılan ile birleşdiyinde 56 bitlik bir veri oluşmuş oluyor ki bir sonraki işlem olan PC-2 işlemi 56 bitlik veriyi 48 bitlik veri haline çevirerek birinci turun anahtarını üretmiş oluyor. Şekil 2.20‟de PC-2 (Permuted Choice - 2) gösterilmiltir.

ġekil 2.20: PC-2 (Permuted Choice - 2)

DES algoritmasının tur sayısı 16 olduğu için anahtar üretimi algoritmasının tur sayısı 16‟dır. ve gizli anahtar olan anahtarını ürettikten sonra bir adım sola kaydırılarak ‟i, ise bir adım sağa kaydırıldıktan sonra ‟i üretmektedir. Bir sonraki adımda ve PC-2 işlemine girerek 48 bitlik gizli anahtarını üretmektedir. Bu işlemler 16 kere tekrar edilir.

DES algoritması veriyi 64 bitlik bloklara parçalayarak şifreleme işlemini gerçekleştiriyor. Basitleştirilmiş olan SDES Simplified Data Encryptio System) algoritması ise şifrelenek olan veriyi 32 bitlik bloklara parçalayarak şifreleme işlemini gerçekleştirmektedir. DES algoritmasının bir üstü ise 3DES (Triple Data Encryption System) şifrelenecek veriyi 128 bitlik bloklar halinde şifreleme

işlemini yapıyor. 1990‟lı yıllarının sonunda DES algoritmasına Kaba Kuvvet (Brute Force attack) saldırısı yapılarak kırılmıştır.

2.1.2.7 GeliĢmiĢ ġifreleme Standardı (Advanced Encryption Standard)

1990‟lı yılların sonlarında DES şifreleme algoritması Kaba Kuvvet saldırılarına karşı direnç gösterememesi sonucunda söz konusu olan bu algoritmayı geliştirilerek 3DES algoritması öne sunuldu. Bu algoritmanın DES algoritmasından farkı ise orijinal metni 128 bitlik bloklar halinde şifrelemeyi gerçekleştiriyor. 3DES algoritması DES algoritmasını 3 kere tekrarlayarak orijinal metni şifreler ve şifreleme işlemi için gizli anahtarın boyutu ise 192 bit olması gerekiyordu. Geliştirilmiş 3DES algoritması bir önceki versiyona göre daha karmaşık olması nedeni ile donanımsal olarak şifreleme işlemide DES algoritmasına göre 3 kat daha yavaş performans sağlıyordu. Bu tür sorunların giderilmesi amacıyla Ulusal Standartlar ve Teknoloji Enstitüsü (National Institude of Standards and Technology) yeni bir şifreleme sistemi geliştirilmesi talebinde bulundu. 1997 senesinde bu talep üzerine 15 farklı şifreleme sistemi incelenmeye alındı. Bu şifreleme sistemleri “CAST-256, CRYPTON, DEAL, DFC, E2, FROG, HPC,LOKI 97, MAGENTA, MARS, RC6, Rijndael, SAFER+, Serpent, Twofish” olarak kayda alınır. İleri sürülen bu 15 şifreleme algoritmasından 5 algoritma seçilerek olumlu ve olumsuz deyerlerine göre seçilerek Geliştirilmiş Şifreleme Standardı belirlenir.

1. Rijndael: 86 olumlu, 10 olumsuz 2. Serpent: 59 olumlu, 7 olumsuz 3. Twofish: 31 olumlu, 21 olumsuz 4. RC6: 23 olumlu, 37 olumsuz 5. MARS: 13 olumlu, 84 olumsuz

Böylece Rijndael algoritması AES algoritması adıylada tanınmaktadır. AES algoritması günümüz teknolojilerin bütün alanlarında kullanılmaktadır bunlara örnek olarak ABD hükumeti, ticari sistemler, WEB tarayıcılar ve başka bunun gibi teknolojiler güvenlik amacıyla AES şifreleme algoritmasını kulannmaktadır.

AES şifreleme sistemi bir Blok şifreleme sistemidir ki orijinal mesajı 128 bitlik bloklar halinde şifreler. Şekil 2.21‟de AES şifreleme sisteminin genel yapısı gösterilmiştir.

ġekil 2.21: AES şifreleme sistemi genel yapısı

AES şifreleme sistemi genel yapısından da görüldüğü gibi gizli anahtar olarak anahtarın boyutu 128 bit, 192 bit, 256 bit olabilmektedir. Gizli anahtarın boyutu yükseldikce şifreleme sisteminin turlarıda artmaktadır Çizelge 2.3‟de anahtar boyutuna göre algoritmanın tur sayısı gösterilmiştir.

Çizelge 2.3: Anahtar boyutuna göre AES algoritmasının tur sayısı Anahtar boyutu Tur sayısı 128 Bit 10 192 Bit 12 256 Bit 14

AES şifreleme sisteminin her bir tur kendi içerisinde 3 farklı katman bulunmaktadır bu katmanlar Şekil 2.22‟de gösterilmiştir

ġekil 2.22: AES genel diagramı

AES algoritmasının genel diagramındaki katmanlar anahtar boyutuna göre deyişen tur kadar tekrarlanmaktadır. Her turda gerçekleştirilen işlem katmanlarını daha detaylı göstericek olursak.

Anahtar Ekleme Katmanı- bu katmanda Anahtar Üretimi algoritmasının birinci turundan üretilmiş anahtar ile şifrelenecek orijinal mesaj XOR işlemine tabi tutulur.

Bayt Değiştirme Katmanı- bu katmanda anahtar ekleme katmanının çıktısı olan 128 bit yani 16 byte veriler onaltılık sisteme çevrilerek 4x4 matris şeklinde dizilir ve Şekil 2.23 de gösterilen S-kutuları ile ilgili onaltılık veri ile

değiştirilir, örnek olarak verisini S kutusundaki ilgili veri S( )= olarak gösterilmiştir.

ġekil 2.23: S-kutusu (Substitution Box)

S-kutusu ile 4x4 matrisindeki bütün veriler deyiştirilir ve bir sonra ki katmana bu katmanın çıktısı gönderilir.

Satır Kaydırma Katmanı- bu katmanda bir önceki katmandan üretilmiş olan 4x4 boyutundaki matrisi çembersel olarak kaydırılır. Kaydırma işlemi ise 4x4 matrisinin ikinci satırından başlar. Ikinci satır üç adım sola, üçüncü satır iki adım sola, dördüncü satır ise bir adım sola kaydırılır. Bu işlem Şekil 2.24‟ de gösterilmiştir.

ġekil 2.24: Satır Kaydırma işlemi

Kolon Karıştırma Katmanı- bu katman da ise Satır kaydırma katmanının çıktısı 4x4 boyutundaki matris ile GF ( ) ile üretilmiş olan sabit bir matris ile çarpılır. Şekil 2.25‟ de bu işlem gösterilmiştir.

ġekil 2.25: Kolon karıştırma işlemi

Anahtar Ekleme Katmanı- bu katmanda Kolon karıştırma katmanından elde edilen karıştırılmış 4x4 matrisi ile anahtar üretimi algoritmasının birinci dönüşüm anahtarı matris şeklinde dizilerek XOR işlemine tabi tutulur.

AES şifreleme algoritmasının anahtar boyutu 128 bit olursa eğer bu katmanlardaki işlemler 10 kere tekrar eder, fakat sonuncu turun diğer turlardan farkı Sütun Karıştırma katmanı devreden çıkartılır. Bir sonraki eylem bir sonraki 128 bit bloğu aynı katmanlardan geçerek şifrelemektir.

GeliĢmiĢ ġifreleme Standardı Anahtar Üretimi

AES algoritmasının şifreleme işlemi başlamadan önce anahtar üretimi algoritması başlatılarak AES algoritmasının her turu için gereken anahtar parçacığını üretilir. Anahtar üretimi için girdi olarak kullanılan 128 bitlik anahtarın byte karşılığı 16 byte‟dır ki bu girdiler onaltılık sisteme çevrilerek 4x4 boyutunda bir matris şeklinde dizilir (Çizelge 2.4).

Çizelge 2.4: Girilen Anahtarın onaltılık sisteme çevrilerek 4x4 matrisi

2b 28 Ab 09

7e Ae F7 Cf

15 D2 15 4f

16 A6 88 3C

Girilen anahtar 4x4 boyutundaki matris haline getirildikten sonra son kolonun ilk elemanı, son elemanının yerine geçer.

Çizelge 2.5: Girilen Anahtarın onaltılık sisteme çevrilerek 4x4 matrisin eleman değişimi. 2b 28 Ab CF 7e Ae F7 4f 15 D2 15 3c 16 A6 88 09

Çizelge 2.5‟den elde edilen matrisin son kolonu ele alınır ve belirlenmiş S kutusundaki (Şekil 2.26) elemanlar ile yer deyiştirilir.

ġekil 2.26: S-Kutusu

Şekil 2.26‟da gösterilen S-kutusundaki değerler ile son kolonu değiştirilmiş 4x4 matrisim son kolonu değiştirilir. Çizelge 2.6‟da değiştirilmiş matris gösterilmiştir.

Çizelge 2.6: S-kutusu ile yer değiştirmiş 4x4 matrisi

2b 28 Ab 8a

7e Ae F7 84

15 D2 15 EB

16 A6 88 01

S-kutusu ile yer değişme işleminde çıkan 4x4 matrisinin ilk kolonu, son kolonu ve belirlenmiş 10x4 matrisinin (Şekil 2.27) ilk kolonu XOR işlemine tabi tutulur.

ġekil 2.27: RCON matrisi

RCON sabit matrisinin ilk kolonu, değiştirilmiş 4x4 matrisinin ilk kolonu ve son kolonu XOR işleminden geçirilerek Şekil 2.28‟deki sonuç elde edilir

ġekil 2.28: RCON ilk kolon, 4x4 matris ilk kolon ve son kolon XOR işlemi Şekil 2.28‟de gösterilmiş olan XOR işleminin sonucundan elde edilen sonuç AES algoritmasının birinci turu için üretilecek olan 4x4 matrisinin birinci kolonudur. İkinci kolonun üretilmesi için ise Şekil 2.28‟de gösterilen XOR işleminin sonucu ile ilk 4x4 matrisinin ikinci kolonu XOR işlemine tabi tutulur bu işlem Şekil 2.29 da gösterilmiştir.

ġekil 2.29: birinci turun 4x4 matrisinin birinci kolonu ile ilk 4x4 matrisinin ikinci kolonunun XOR işlem sonucu

Şekil 2.29‟de gösterilen işlemin sonucu birinci tur için üretilecek olan 4x4 matrisinin ikinci kolonudur. Birinci tur için üretilecek matrisin üçüncü kolonunun üretilmesi için Şekil 2.29 işleminin sonucu ile ilk matrisin üçüncü kolonu XOR işlemine tabi tutulur.

ġekil 2.30: birinci turun 4x4 matrisinin üçüncü kolonu ile ilk 4x4 matrisinin dördüncü kolonunun XOR işlem sonucu

Şekil 2.30 gösterilen işlem sonucu ile birinci tur için üretilecek 4x4 matrisi Çizelge 2.7 de gösterilmiştir

Çizelge 2.7: AES algoritmasının birinci tur için üretilen anahtarı. a0 88 23 2a

fa 54 a3 6c fe 2c 39 76 17 b1 39 05

AES algoritmasının birinci tur için üretilen anahtarından sonra ikinci tur için anahtar üretimi başlatılacaktır. Tur anahtarı yukarıdaki şekilde 10 defa tekrarlanarak her tur için üretilir.

2.2 Açık Anahtarlı ġifreleme

Kriptografinin bir başka bölümü olan şifreleme tarzı olan Açık anahtarlı şifrelemenin bir başka adı Asimetrik şifrelemedir. Simetrik şifreleme (Gizli anahtarlı şifreleme) sistemleri ile Asimetrik şifreleme sistemdeki temel fark haberleşme esnasındaki şifrelemeyi hem daha güvenli hem daha rahat hale getirir. Bu şifreleme sistemini Şekil 2.31‟de gösterilen Aslı ve Burağın güvensiz kanal üzerinden haberleşmesinden anlatıcak olursak.

ġekil 2.31: Açık anahtarlı şifreleme.

Açık anahtarlı şifreleme sisteminin esas kuralı her iki tarafın iki anahtarı olmak zorundadır dolayısıyla Şekil 2.1‟de gösterildiyi gibi Aslı orijinal metni Burağın her kes tarafından bilinen açık anahtarıyla şifreleyerek c= E ( ,m) şifrelenmiş mesajı Burağa gönderir. Burak bu şifrelenmiş mesajı c’i elde ettikden sonra deşifreleme işlemini m=D( ,c) kimsenin bilmediği kendisine ait gizli anahtar olan ile yaparak orijinal mesajı elde etmiş olur. Şifreleme ve Deşifreleme işleminin bu şekilde olmasına güvenlik açısından bakılırsa “Ortadaki Adam” saldırısına karşı daha güvenlidir, dolayısıyla güvensiz olan kanalı dinleyen Ege burağın açık anahtarını elde edicek olsa bile şifrelenmiş mesajı deşifreleme işlemi başarısız olacaktır. Bu tür şifreleme ve deşifreleme işlemine rahatlık açısından bakıcak olursak, günümüz dijital haberleşme sistemleri milyonlarca kişinin bir birileri ile karşılıklı haberleşmesini sağlamaktadır. Her kullanıcı haberleşmek istediği her bir kişi ile ortak gizli anahtarı aklında tutmak zorundadır, fakat Asimetrik şifreleme bu tür rahatsızlığı aradan kaldırmaktadır.

Asimetrik Şifreleme yöntemlerine örnek olarak aşağıdaki algoritmalar gösterilebilinir.

RSA

Diffie Hellman

Yukarıda gösterilen örnekler açık anahtarlı şifreleme yöntemleridir. Bu yöntemin Simetrik şifreleme yöntemine nazaran daha yavaş çalışmasıdır buna neden olarak şifreleme işlemi olarak önce sistemin hazırlanması, sonrasın şifreleme işleminin yapılması gerekiyor.

2.2.1 RSA Algoritması

RSA şifreleme algoritması Açık anahtarlı şifreleme yöntemidir 1977 senesinde Ron Rives, Adi Shamir, Lenard Aldiman tarafından geliştirilmiştir algoritmanın ismi bu geliştiricielerin soyisimlerinin baş harflerinden gelmektedir.

RSA şifreleme algoritması 3 basamaktan oluşmaktadır, Burak aşağıdaki işlemleri yaparak kendi Açık anahtarını ve gizli anahtarını belirleyecektir, sonrasında Açık anahtarını Aslıya göndererek gönderilecek mesajı bu anahtar ile şifrelemesi gerekiyor.

1. Sistemin hazırlanması başka bir deyişle gizli anahtar ve açık anahtar üretimi

İki tane asal sayı seçilmeli ve bu iki asal sayı p ve q olarak işaretlenmeli p=3 ve q=11

Seçilen iki asal sayıyı bir birine çarparak n değerini formülü ile n=pq 3 x 11= 33 hesaplayarak alıcı taraf kendi açık anahtarlarından birisini belirlemiş oluyor

EKOK(p-1,q-1) <=> (2,10)=10

En Küçük Ortak Kat hesaplandıktan sonra öyle bir e değeri seçilmeli ki bu değer 1<e< 10 şartını sağlasın ve aynı zamanda bu 10 ile e kendi aralarında asal olmalı başka bir deyişle

EBOB(10,e)=1, böylece seçilen e değerini 7 olarak belirlenir ki bu da alıcının bir diğer açık anahtarıdır

Alıcı tarafın özel anahtarının belirlenmesi için de=1 mod 10 formülü ile d değerini Ters Öklid algoritmasını kullanacağız. Yapılan işlemler sonucunda çıkan denklem 7d=1 mod 10 işlemini Ters Öklid algoritmasına göre hesaplamak gerekirse 10=7 · 1+3, sonra 3 değerini beraberliğin sol tarafına geçirecek olursak 3=10-7 · 1, aynı şekilde 7=3 ·2+1 bu işlemdeki 1 değerini beraberliğin sol tarafına geçirecek olursak 1=7 – 3 ·2 haline gelecektir bu işlemde 3 değerinin yerine 10 – 7 · 1 yaza biliriz 1=7-(10 –

7 · 1) · 2, bu işlemi sadeleştirecek olursak 1=7-10+7 ·1 · 2. Beraberliğin sol tarafındaki değerleri d yerine koyucak olursak 7·10=1 mod 20 beraberliği doğru olmayacaktır, fakat beraberliğin sol tarafındaki 7 değerinin sayısı toplam 3 tane olduğu için 7 · 3= 1 mod 20 beraberliği doğru olucaktır. Ters Öklid algoritmasının sonucu olarak d değerini bulunur ki bu da alıcı tarafın gizli anahtarıdır, bir sonraki eylem RSA algoritmasının ikinci adımıdır.

2. Şifreleme işlemi.

Şifreleme işlemini formül olarak gösterilmesi gerekirse şeklinde yapılır. Farz edelim ki Aslı Burağa “O” karakterini şifreleyerek göndermek istiyor. “O” harfinin alfabedeki sıra numarası ise “18” olarak belirler. Şifreleme işlemi formülüne göre mod 33) =6 olduğuna göre alfabedeki 6. Sıradaki harf “E” olduğuna göre bu şifrelenmiş mesajı Burağa gönderir.

3. Deşifreleme işlemi

Aslı tarafından Burağın açık anahtarı ile şifrelenen metnin Burağın gizli anahtarı ile deşifreleme işlemini yapmak için kullanılan formül şeklindedir. Gelen şifreli mesajın “E” harfinin alfabedeki sıra numarasını c değerinin yerine koyduktan sonra deşifreleme işlemi gerçekleşmiş olucaktır. m = (mod 33)=18 böylece Aslının gönderdiği Şifreli mesaj deşifrelenmiş oldu. 2.2.2 Diffie Hellman Anahtar DeğiĢimi

Asimetrik şifreleme yönteminde gönderici ve alıcı taraf aynı gizli anahtarı kullanarak şifreleme ve deşifreleme işlemini yapa bilirler. Simetrik şifreleme yönteminde ortak gizli anahtarın belirlenerek güvenli olan kanal üzerinden paylaşılarak şifreleme ve deşifreleme işlemi yapılır. Diffie Hellman Anahtar Değişimi işlemi ortak gizli anahtarın belirlenerek güvensiz kanal üzerinden güvenli şekilde karşı tarafa iletme tekniğidir. Bu teknik ilk defa 1976 yılında Whitfield Diffie ve Martin Helman tarafından geliştirilmiştir.

Diffie Helman tekniğini uygulamak için Aslı ve Burak kendi aralarında güvensiz kanal üzerinden asal sayı seçmesi gerekiyor ki bunlar g=5 ve q=11 olduğunu farzedelim. Sonra Aslı kendi özel numarasını rastgele olarak 14 seçer ve mod 11 = 9 ve elde ettiği bu sonucu güvensiz kanal üzerinden Burağa gönderir. Sonra Burak kendi özel numarasını rastgele olarak 18 ve mod 11

= 4 işlemin sonucunu Aslıya gönderir. Aslı bu sonucu elde ederek (mod 11) = 3. Burak ise Aslıdan gelen 9 numarasını elde ederek (mod 17) = 3 işlemini yapar. Böylece sürekli dinlenilen güvensiz kanal üzerinden ortak gizli anahtar belirlenmiş oldu.

2.2.3 Merkle Hellman Algoritması

Merkle Hellman açık anahtarlı şifreleme yöntemidir 1978 senesinde Martin Hellman ve Ralph Merkle tarafından geliştirilmiştir. Piyasaya sürüldüğü zamanlarda çok zekice tasarlandığı düşünülsede bu algoritma kırılmıştır. Merkle Hellman algoritmasının birinci adımı anahtar üretimi işleminde ilk olarak süperartan bir dizi belirlenmeli.W=( , ) n- sıfırdan farklı doğal bir sayı olmalı örnek olarak W= {1, 2, 4, 8, 16, 32, 63, 127},diziyi ele alalım. Bir sonraki adım olarak ise ∑ hesaplanmalı. Ele aldığımız dizinin elemanlarının toplamı ise ∑ , sonra öyle bir q değeri seçilmeli ki bu değer q ∑ şartını sağlamalı ve aynı zamanda ∑ ile q kendi aralarında asal olmalı, burada q=257 olarak seçersek her iki şart sağlanmış olur, sonra öyle bir r değeri seçilmeli ki bu değer 1< r < q şartını sağlamalı ve aynı zamanda r ile q kendi aralarında asal olmalı bu örneğimizde r= 17 değerini alıcak olursak her iki şart sağlanmış olur. Elde ettiğimiz ∑ , q, r değerleri bizim gizli anahtarımız olucaktır, bir sonraki aşama ise açık anahtarımızı hesaplamak olucaktır ki formül olarak şeklinde devam edersek açık anahtarı elde etmiş oluruz verilen formüle göre örnek süperartan diziden açık anahtarı hesaplayalım.

1 • 17 mod 257 =17 2 • 17 mod 257 =34 4 • 17 mod 257 =68 8 • 17 mod 257 =136 16 • 17 mod 257 =15 32 • 17 mod 257 =30 63 • 17 mod 257 =43 127 • 17 mod 257 =103

127 • 17 mod 257 =103

Böylece Açık anahtarımız B= {17, 34, 68, 136, 15, 30, 43, 103} şeklinde olacaktır. Bir sonraki aşama ise şifreleme işlemini yapmak. Şifreleme işlemi yapmak için verilmiş orijinal mesaj ikili sistem haline getirilir α = (α1, α2,..., αn) şifreleme işlemi formül olarak gösterecek olursak ∑ şeklinde olucaktır. Verilmiş örnek üzerinden “R” orijinal mesajının şifreleme işlemi yapmak için orijinal mesajın ikili sistem karşılığı hesaplanmalı ki

―R‖bin=01010010 şeklinde olucaktır. Şifreleme aşamasında ise verilen formüle uygun olarak işlem aşağıdaki gibi olucaktır.

C=17•0+34•1+68•0+136•1+15•0+30•0+43•1+103•0=34+136+43=213

Şifreleme sonucuna göre karşı tarafa gönderilecek şifreli mesaj “213” olucaktır. Alıcı taraf şifreli mesajı aldıktan sonra deşifreleme işlemi için kullanılıcak olan formül C· mod q şeklinde yazılır. Verilen örnekten yola çıkılacak olunursa 213· mod 257 şeklinde hesaplanmalı. Verilen formüle göre çarpma işlemini çarpmadan önce mod 257 modüler tersi Ters Öklit algoritmasıyla hesaplanmalı. Bu algoritma aşağıdaki gibidir.

x= mod 257 x= mod 257 17x=1 mod 257. 257=17•15+22=257-17•15 17 = 2 • 8 + 1 1 = 17 – 8 • 2 17- (257 - 17•15) •8 = 17-257 • 8 + 17 • 15 • 8 121 • 17-257•8 257•8 (mod 257)=0 17•121(mod 257)=1 121=

Ters Öklit algoritmasına göre mod 257 bu işlemin tersi 121 mod 257 olduğunu elde ettik. Deşifreleme formülüne göre 213*121 (mod 257)=73 sonucunu elde ettik. Şifrelenmiş metnin orijinal halini ikili sistem şeklini bulmak için W dizisindeki 73> şartını sağlayan bütün rakamları seçip aşağıdaki işleme tabi tutuyoruz.

73-63=10 10-8=2 2-2=0

Yukarıda yapılan işlemde kullanılan W kümesinin karakterlerinin yerine “1” kullanılmayan karakterin yerine ise “0” koyarsak deşifreleme işlemi gerçekleşmiş olucak ki Çizelge 2.8 gösterilmiştir

Çizelge 2.8: Merkle Hellman Deşifrelenmiş Metin

1 2 4 8 16 32 63 127

R 0 1 0 1 0 0 1 0

2.2.4 Dijital Ġmzalama Algoritması

Açık anahtarlı şifreleme işleminin temel çalışma prensibi güvensiz kanal üzerinden iletişimde olan taraflarının her birinin hem her kes tarafından bilinen anahtarı ki bu anahtar sadece şifreleme işlemini gerçekleştiren anahtardır, hem de kimsenin bilmediği gizli anahtar ki bu anahtar şifrelenmiş mesajı deşifrelenmesi için kullanılır. Açık anahtarlı şifreleme işlemi ortadaki adam saldırılarına karşın güvenilir iletişim sağlamaktadır. Açık anahtarlı şifreleme işleminde her kes tarafından belirlenen anahtarın kopyalanmaması için gereken öğe Dijital imzalama işlemidir, dolayısıyla gönderilen şifrelenmiş mesajda gönderen tarafın kendine ait dijital imzasının olması gelen mesajın doğru adresden geldiği doğrulanmış olur. Şekil 3.5 de Dijital imzalama işleminin diagramı gösterilmiştir.

Dijital imzalama işleminden görüldüğü gibi Burak Aslı‟ya x mesajını gönderirken Burağın gizli anahtarı olan ile x mesajı imzalama fonksiyonuna girer ve (x,s) çıktısını aslıya gönderir. Şifrelenmiş mesajı alan Aslı mesajın imzasını doğrulamak için şifrelenmiş olan imzayı, şifrelenmiş mesajı, ve anahtarı girdi olarak kullanmalıdır.

Dijital imzalama algoritmalarından en ünlü olanları aşağıdakilerdir.

RSA Dijital İmzalama

Dijital imzalama tekniğinin sağladığı bir diğer avantajı ise inkar edememedir. Her iki taraf gönderdiği mesaja dijital imza koyduğu için yazılan mesajı kanıt olarakda kullanabilir olmasıdır.

2.2.4.1 RSA Dijital Ġmzalama Algoritması

RSA açık anahtarlı şifreleme algoritmasının dijital imzalama bölümü iletilen şifreli mesajların sertifikalanması, dolayısıyla gönderen tarafın şifreli mesaj üzerinde tarafa özel dijital imza yerleştirmek için geliştirilen teknikdir. Bu algoritmanın dijital imzalama bölümü ile birlikde 4 bölümü vardır. Bunlar aşağıdakilerdir.

Anahtar üretimi için

iki tane p ve q asal sayıları seçilmeli p=5 ve q=17

Mesajı alan taraf kendi açık anahtarını belirlemek için seçilen p ve q değerlerini çarparak açık anahtar çiftinden birincisini n elde etmiş oluyor n=p x q=5x17=85

EKOK(p-1,q-1)<=> (4,16)=16

En Küçük Ortak Kat hesaplandıktan sonra öyle bir e değeri seçilmeli ki bu değer 1<e< 16 şartını sağlasın ve aynı zamanda bu 16 ile e kendi aralarında asal olmalı başka bir deyişle EBOB(16,e)=1, böylece seçilen e değerini 11 olarak belirlenir ki bu da açık anahtar çiftinin bir diğeridir

Alıcı taraf kendi gizli anahtarını belirlemesi için gereken formül de=1 mod 16 şeklindedir bu formüle göre 11 x d= 1 mod 16 Ters Öklit algoritması ile hesaplayarak d değerinin 3 olduğunu görüyoruz.

Şifreleme işlemi

Şifreleme işlemi için gereken formül C= mod n şeklindedir. Mesaj gönderen taraf Mesajı şifrelemek için Örneğin “18” rakamını alıcı tarafın yayınladığı açık anahtaar çiftlerini e,n formülde uygun olarak yerlerşne koyulursa C= mod 85 şeklinde hesaplayarak şifreli mesajın şifreli mesajın 52 rakamını elde etmiş oluyoruz.

İmzalama İşlemi

Gönderen taraf şifreli mesajın olan “52” harfini göndermeden önce mesajın yanında birde dijital imzalama işlemi yaplmalıdır. Dijital imzalama işlemi S= mod n formülünü kullanılıcak. Buradaki M orijinal mesaj, e, n alıcı tarafın açık anahtar çifti. Verilen örneğe göre gönderilecek mesaja dijital imza atmak için S= mod 85 olarak hesaplarsak dijital imza 52 olacaktır. Böylece gönderen taraf şifreli mesaj ile beraber dijital imzayıda gönderecektir.

Deşifreleme İşlemi

Şifrelenmiş olan mesajı deşifrelemek için kullanılan fomrül M= mod n şeklindedir. Buradaki c şifreli mesaj, d ise alıcı tarafın gizli anahtarıdır, n ise alıcı tarafın açık anahtarıdır. Verilen örnekten yola çıkılacak olunursa M= mod 85 hesapladığımızda sonuç 18 olarak çıkacaktır ki bu da orijinal metnimiz olacaktır.

İmza Onaylama

Alıcı taraf gönderilen mesajın doğruluğunu kontröl etmek için mesajın üstünde gelen şifreli dijital imzayı da deşifrelenmesi gerekiyor. Bu işlem için gereken formül ise D= mod n şeklindedir. Bu işlemde S dijital imza, n alıcının açık anahtarı, e alıcının açık anahtarıdır. Bu işlemin sonucu, eğer orijinal mesajı verirse mesajın dijital imzasının doğruluğu isbat edilmiş olur. Verilen örnekten yola çıkılırsa D= mod 85 işleminin sonucu 18 olacaktır ki bu rakam ile deşifrelenmiş mesaj numarası aynıdır.

2.3 Karma Fonksiyonları (Hash Functions)

Karma fonksiyonları Kriptografinin önemli parçasından biri olup orijinal mesajı tek yönlü şifrelemesini yapmak için kullanılan fonksiyonlardır. Karma fonksiyonlarının temel çalışma prensibi farklı uzunluklu veriler üzerinde belli işlemler yaparak belirlenmiş sabit uzunluklu veri haline getirmektir. Bu fonksiyonların temel amacı verilerin bütünlüğünün kontrolüdür. Bir başka avantajı karma fonksiyonlarının çıktısı olan veriler veri tabanında arama işleminin hızlı şekilde yapılmasıdır, bu avantajı sağlayan sebebi ise bu veriler şifrelendikten sonra benzerlik oranları çok düşük olduğu için karşılaştırma işleminin hızlı çalışmasıdır. Bu tür fonksiyonların en çok kullanıldığı yerler sosyal ağlardaki kullanıcı girişi işleminin yapıldığı yerlerdir. Buna sebeb olarak ise sunuculardan her hangi birine saldırıda bulunarak veriler ele geçirilse bile verilerin çözümlenmemesi gösterilmektedir. Karma fonksiyonlarının dezavantajları belirli durumlarda karıştırılmış verilerin benzerliğinin çakışmasıdır Şekil 2.33 de çakışmanın örneği gösterilmiştir.

ġekil 2.33: Karma fonksiyonlarının Çakışması.

Şekil 2.33‟de karma fonksiyonu girdilerin sağdan 3 basamağını kullanarak karıştırma eyleminde birinci girdi ile sonuncu girdinin farklı olmasına rağmen çıktının aynı olması karma fonksiyonunun çakışmasıdır ki, bu gibi durumları minimuma indirgenmiş fonksiyonlar iyi performanslı fonksiyon olarak algılanılır.

Modern teknolojilerde en sık kullanılan karma fonksiyonlar aşağıdakilerdir.

MD-5 (Mesaj Özeti - Message Digest)